我有一台运行

Linux Mint 12的服务器,我希望它始终保持连接到PPTP VPN. VPN服务器非常可靠,但有时会丢失,所以我只想这样做,以便在VPN连接断开时禁用所有互联网活动.

我还想找到一种自动重启它的方法,但这并不是一个大问题,因为这很少发生.

我也希望始终能够从我的局域网连接到盒子,无论VPN是否启动.

以下是正确连接VPN后我的ifconfig的样子:

eth0 Link encap:Ethernet HWaddr 00:22:15:21:59:9a

inet addr:192.168.0.171 Bcast:192.168.0.255 Mask:255.255.255.0

inet6 addr: fe80::222:15ff:fe21:599a/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:37389 errors:0 dropped:0 overruns:0 frame:0

TX packets:29028 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:37781384 (37.7 MB) TX bytes:19281394 (19.2 MB)

Interrupt:41 Base address:0x8000

lo Link encap:Local Loopback

inet addr:127.0.0.1 Mask:255.0.0.0

inet6 addr: ::1/128 Scope:Host

UP LOOPBACK RUNNING MTU:16436 Metric:1

RX packets:1446 errors:0 dropped:0 overruns:0 frame:0

TX packets:1446 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:472178 (472.1 KB) TX bytes:472178 (472.1 KB)

tun0 Link encap:UNSPEC HWaddr 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00

inet addr:10.10.11.10 P-t-P:10.10.11.9 Mask:255.255.255.255

UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1500 Metric:1

RX packets:14 errors:0 dropped:0 overruns:0 frame:0

TX packets:23 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:100

RX bytes:1368 (1.3 KB) TX bytes:1812 (1.8 KB)

这是我在其他地方找到的iptables脚本,似乎是我试图解决的问题,但它最终阻止了所有访问,但我不确定我需要更改什么:

#!/bin/bash #Set variables IPT=/sbin/iptables VPN=`ifconfig|perl -nE'/dr:(\S+)/&&say$1'|grep 10.` LAN=192.168.0.0/24 #Flush rules $IPT -F $IPT -X #Default policies and define chains $IPT -P OUTPUT DROP $IPT -P INPUT DROP $IPT -P FORWARD DROP #Allow input from LAN and tun0 ONLY $IPT -A INPUT -m conntrack --ctstate RELATED,ESTABLISHED -j ACCEPT $IPT -A INPUT -i lo -j ACCEPT $IPT -A INPUT -i tun0 -m conntrack --ctstate NEW -j ACCEPT $IPT -A INPUT -s $LAN -m conntrack --ctstate NEW -j ACCEPT $IPT -A INPUT -j DROP #Allow output from lo and tun0 ONLY $IPT -A OUTPUT -m conntrack --ctstate RELATED,ESTABLISHED -j ACCEPT $IPT -A OUTPUT -o lo -j ACCEPT $IPT -A OUTPUT -o tun0 -m conntrack --ctstate NEW -j ACCEPT $IPT -A OUTPUT -d $VPN -m conntrack --ctstate NEW -j ACCEPT $IPT -A OUTPUT -j DROP exit 0

谢谢你的帮助.

解决方法

那些iptables规则不允许流量到VPN服务器,因此无法建立VPN.在最终DROP规则之前,OUTPUT链中需要以下规则,其中1.2.3.4是VPN服务器的IP地址.这些允许TCP连接到端口1723(PPTP控制信道)和GRE数据包(数据信道).

iptables --append OUTPUT --destination 1.2.3.4 --protocol tcp --dport 1723 --jump ACCEPT iptables --append OUTPUT --destination 1.2.3.4 --protocol gre --jump ACCEPT

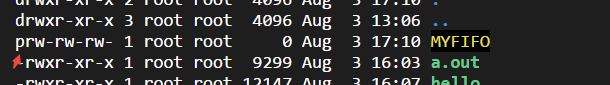

linux常用进程通信方式包括管道(pipe)、有名管道(FIFO)、...

linux常用进程通信方式包括管道(pipe)、有名管道(FIFO)、... Linux性能观测工具按类别可分为系统级别和进程级别,系统级别...

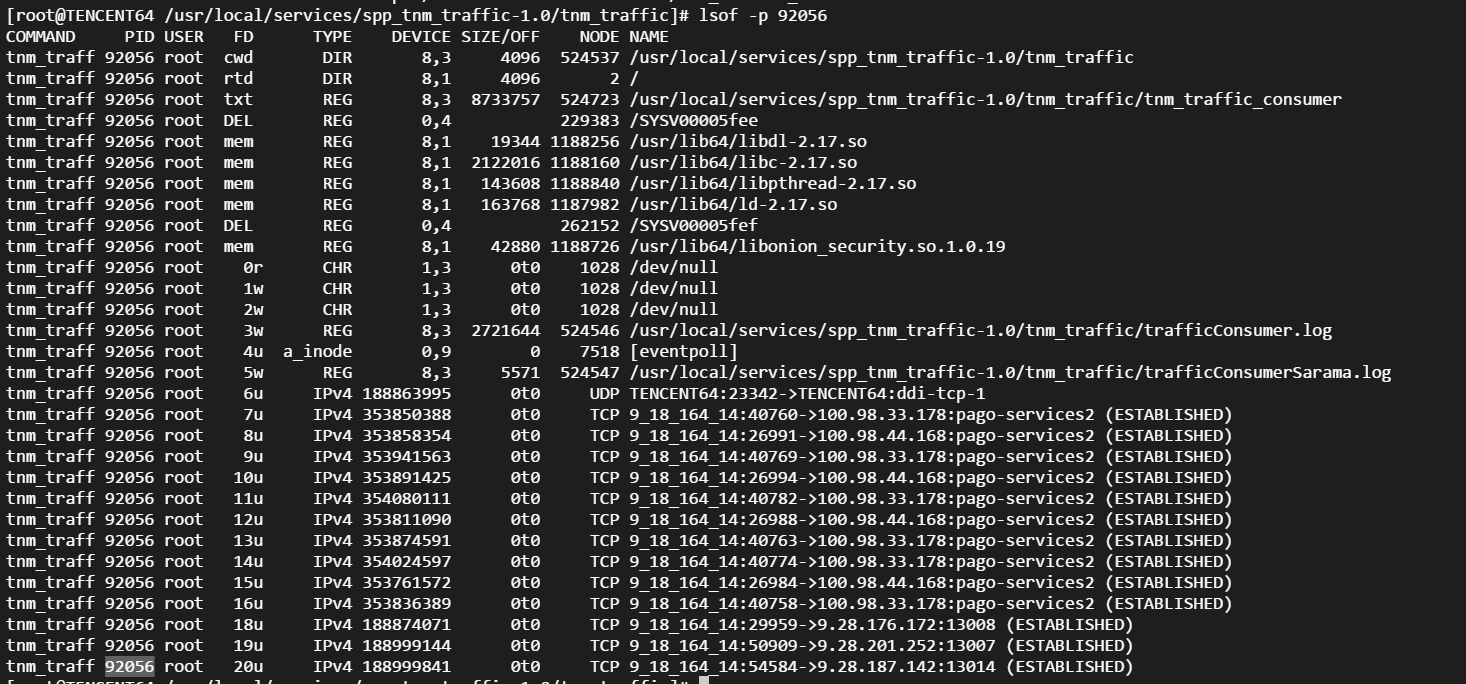

Linux性能观测工具按类别可分为系统级别和进程级别,系统级别... 本文包含作者工作中常用到的一些命令,用于诊断网络、磁盘占满...

本文包含作者工作中常用到的一些命令,用于诊断网络、磁盘占满... linux的平均负载表示运行态和就绪态及不可中断状态(正在io)的...

linux的平均负载表示运行态和就绪态及不可中断状态(正在io)的... CPU上下文频繁切换会导致系统性能下降,切换分为进程切换、线...

CPU上下文频繁切换会导致系统性能下降,切换分为进程切换、线...