问题描述

|

一家审计公司表示,我们不符合PCI标准,但是提供了有关如何解决问题的无用说明。他们显然希望我们能聘请他们的咨询部门。

在收到PCI合规性审核警报后,您使用了哪些资源/服务来填补空白?

是否有网站提供有用的资源来解决PCI合规性问题?

例如,这是我们被标记为的神秘失败消息之一:

\“描述:URL X的类别参数中的跨站点脚本漏洞”

但是没有有关如何关闭此漏洞的明确指南。

谢谢。

解决方法

他们是说哪个URL导致了此漏洞,还是从字面上说是“ X”?

检查并确保未正确清理用户的输入或从URL抓取的输入未在页面上的任何位置显示(或在JavaScript中使用)。

如果您发布URL,我相信这里的人会很乐意寻找该漏洞。

[发布网址后进行编辑:]

这是显示该漏洞的格式错误的请求的链接:

http://www.cengraving.com/s/category?category=Outdoor+signs+\'-\'alert(\“ Cross%20Site%20Scripting%20Vulnerability%20Here \”);

防止这种攻击的一种方法是验证所有用户输入。

在客户端,您可以删除任何可疑字符,例如<> \'\“-

在服务器端,应先使用正则表达式将有效查询列入白名单,然后再将其输入数据库。

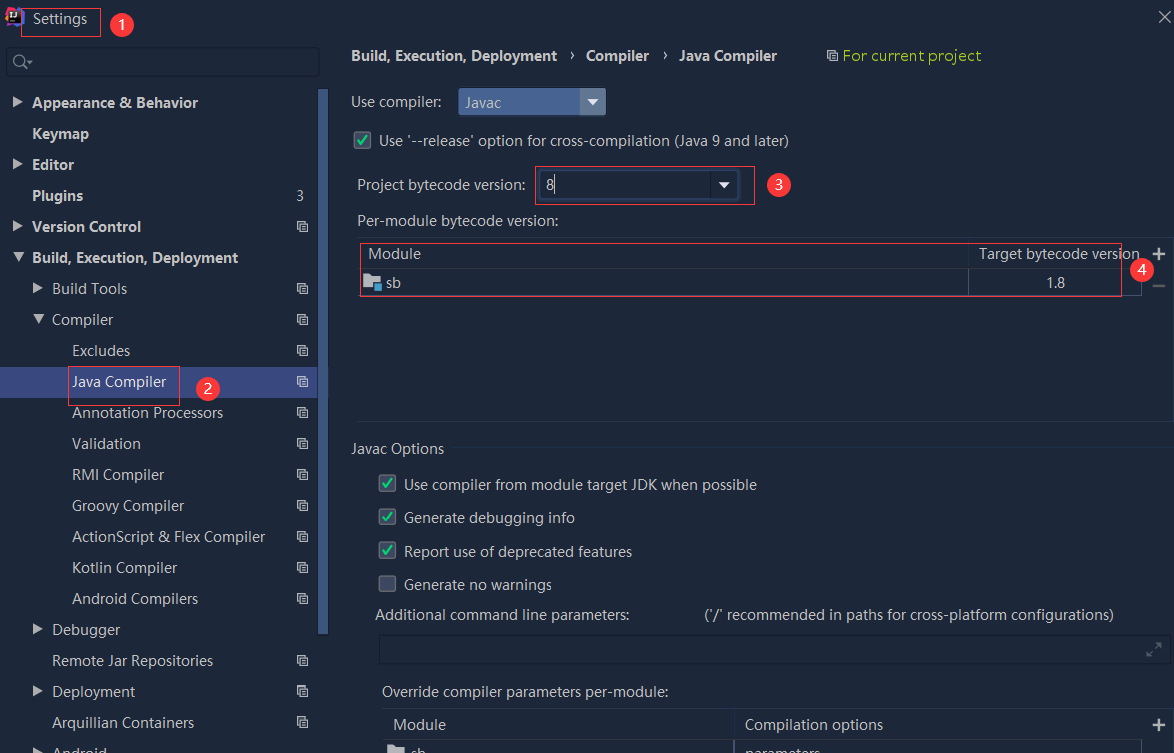

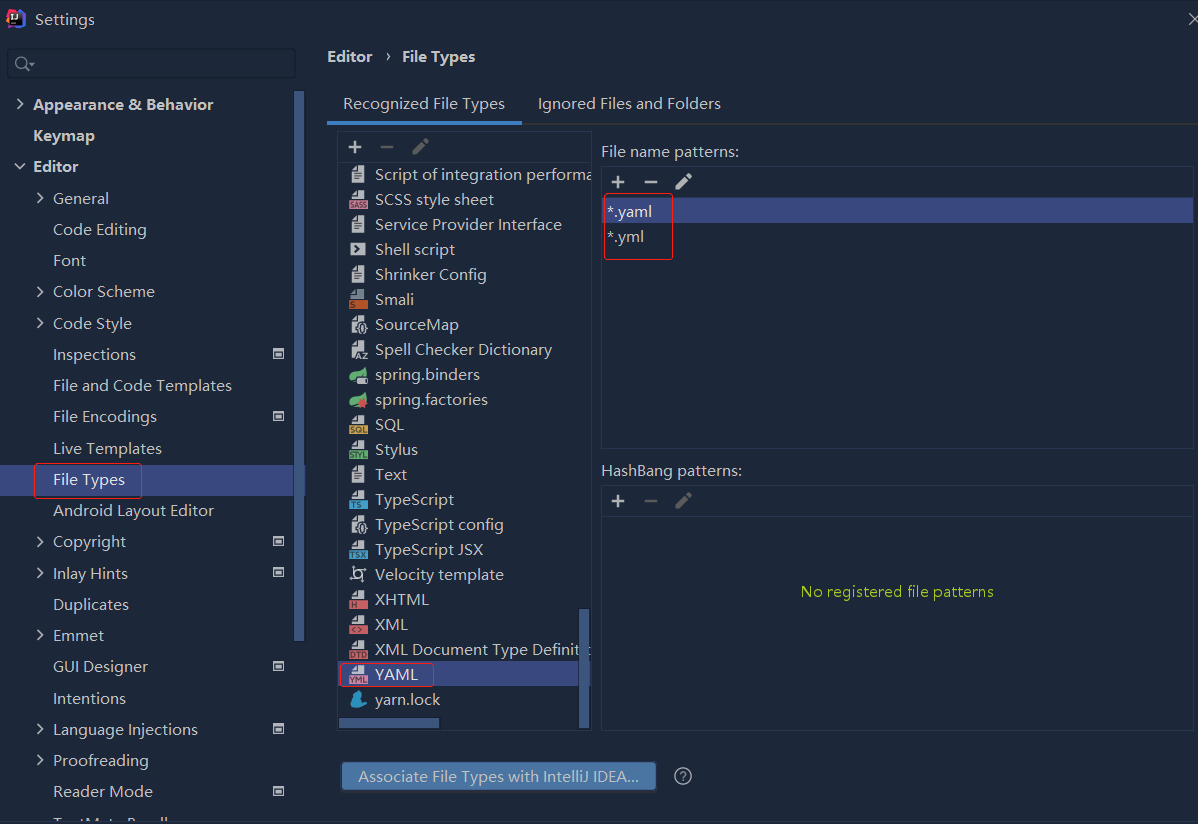

依赖报错 idea导入项目后依赖报错,解决方案:https://blog....

依赖报错 idea导入项目后依赖报错,解决方案:https://blog....

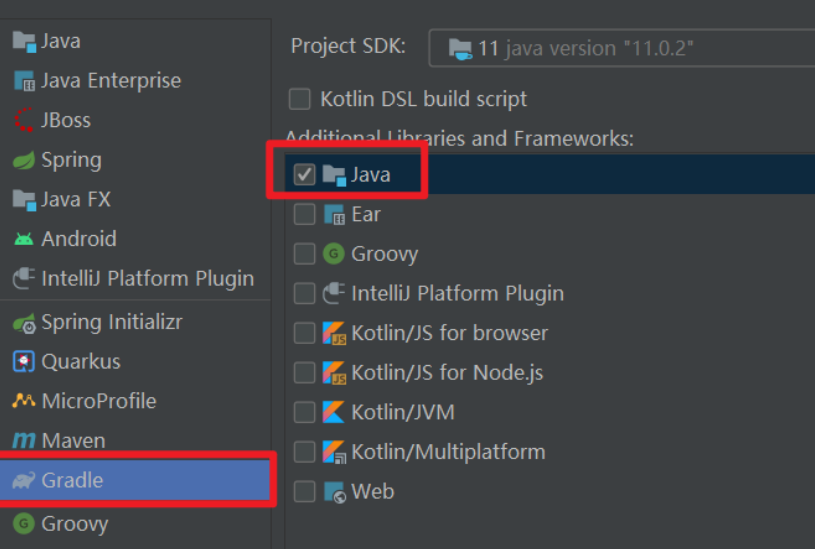

错误1:gradle项目控制台输出为乱码 # 解决方案:https://bl...

错误1:gradle项目控制台输出为乱码 # 解决方案:https://bl...