以下代码(Code)实现了根据浏览器地址栏参数的文件名称包含不同文件的功能。

<div class="codetitle"><a style="CURSOR: pointer" data="13630" class="copybut" id="copybut13630" onclick="doCopy('code13630')"> 代码如下:

以下代码(Code)实现了根据浏览器地址栏参数的文件名称包含不同文件的功能。

<div class="codetitle"><a style="CURSOR: pointer" data="13630" class="copybut" id="copybut13630" onclick="doCopy('code13630')"> 代码如下:

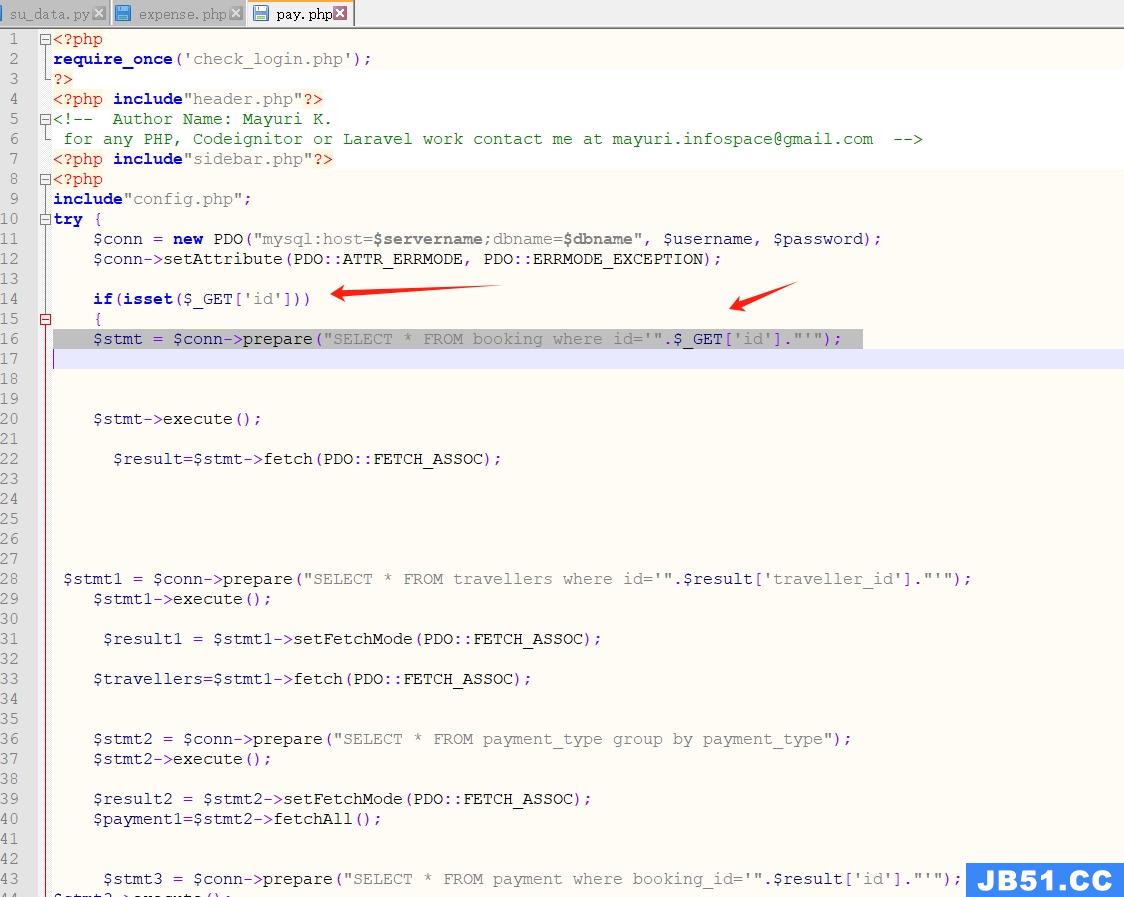

文章浏览阅读8.4k次,点赞8次,收藏7次。SourceCodester Onl...

文章浏览阅读8.4k次,点赞8次,收藏7次。SourceCodester Onl... 文章浏览阅读3.4k次,点赞46次,收藏51次。本文为大家介绍在...

文章浏览阅读3.4k次,点赞46次,收藏51次。本文为大家介绍在... 文章浏览阅读1.1k次。- php是最优秀, 最原生的模板语言, 替代...

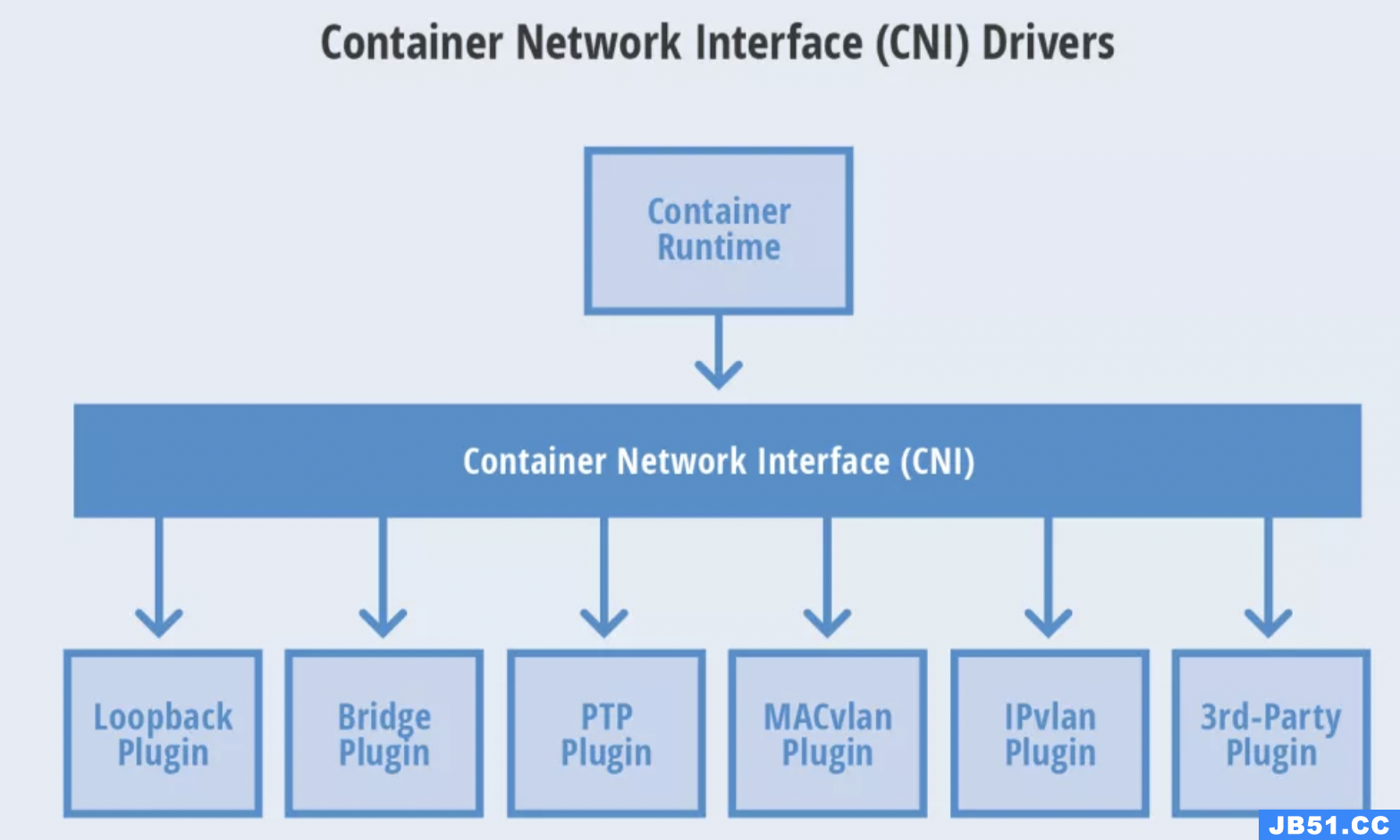

文章浏览阅读1.1k次。- php是最优秀, 最原生的模板语言, 替代... 文章浏览阅读1.2k次,点赞22次,收藏19次。此网络模型提供了...

文章浏览阅读1.2k次,点赞22次,收藏19次。此网络模型提供了... 文章浏览阅读1.1k次,点赞14次,收藏19次。当我们谈论网络安...

文章浏览阅读1.1k次,点赞14次,收藏19次。当我们谈论网络安...