目录

ARP

广播与广播域概述

ARP协议概述

ARP:

1、地址解析协议:

2、作用:

3、原理:

4、ARP攻击与欺骗的原理:

5、ARP协议没有验证机制:

6、ARP攻击者通过发送虚假伪造的ARP报文对受害者进行ARP缓存投毒

7、路由器的工作原理

ARP攻击防御

1、静态ARP绑定

2、ARP防火墙

3、硬件级ARP防御

ARP

广播与广播域概述

广播与广播域

广播:将广播地址作为目的地址的数据帧,即目的MAC地址全一

广播域:网络中能接受同一个广播的所有节点的集合

MAC地址广播

广播地址:FF-FF-FF-FF-FF-FF

IP地址广播:网段号不变,主机位全为1

ARP协议概述:

地址解析协议

将一个已知的IP地址解析为MAC地址

ARP:

1、地址解析协议

2、作用:

将IP解析为MAC地址

3、原理:

1)发送ARP广播发现请求

发现报文内容为:

我是10.1.1.1 我的MAC地址是:AA

谁是10.1.1.3 你的MAC地址是多少啊

2)接收ARP单播应答

正常情况下来自目标主机,

这个没有验证,也就给黑客们有了可乘之机。

4、ARP攻击或欺骗的原理:

通过发送伪造的虚假的ARP报文(广播或单播),来实现攻击或欺骗

如果虚假报文的MAC地址是伪造的或不存在的,实现ARP攻击

如果虚假报文中的MAC地址是攻击者的自身的MAC地址,实现ARP欺骗

结果可以监听、盗取、篡改、控制流量,但不中断通信。

造成上面原因的是被攻击者的每次通信都得经过攻击者然后再转发出去

5、ARP协议没有验证机制

6、ARP攻击者通过发送虚假伪造的ARP缓存投毒

7、路由器的工作原理

1)一个帧到达路由,路由器先检查目标MAC是否是自己,若不是自己则丢弃,如果是则解封装,并将IP数据包送到路由器内部 2)路由器检查IP包头中的目标IP,并匹配路由表项,如果匹配失败,则丢弃,并向源端发送一个ICMP差错报文,如果匹配成功则将IP报路由到出接口 3)封装帧,首先将出接口的MAC地址作为源MAC地址封装好,然后检查ARP缓存表,查找下一跳对应的MAC地址,若找到则直接封装为目标MAC地址并发出,若没找到,则发送ARP广播寻找下一跳的MAC地址,并获取对方的MAC地址,再记录缓存,并封装帧,最后将帧发送出去

ARP防御

1、静态ARP绑定

手工绑定/双向绑定

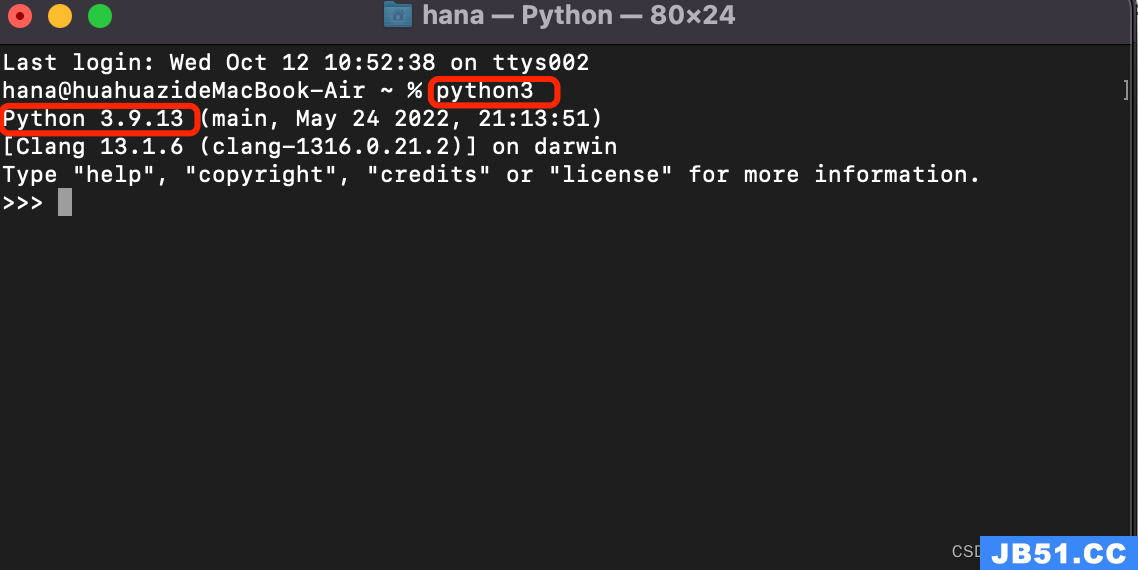

Windows客户机上的命令如下:

arp - s IP地址 MAC地址

2、ARP防火墙

自动绑定静态ARP

主动防御

这个说是防御,和攻击者差不多,对于ARP协议来讲:

最后收到的那一个回应才生效,所以防火墙就会在攻击者发出

小区别:ARP和DHCP刚好相反,DHCP以先收到的为准

而ARP以后收到的为准

3、硬件级ARP防御

交换机支持“端口”做动态ARP绑定(配合DHCP服务器)

:动态申请IP时就已经把你的IP MAC都记录在对应的端口上了,若你以后发的消息与这不匹配,则直接给你断网!!!

或做静态ARP绑定:即提前规划好每个主机的静态IP,然后将IP-MAC绑定在对应的端上。

ARP攻击图文详解请看: 千锋教育网络安全学习笔记12-ARP协议中间人攻击实验