如果我在服务器上禁用SSL V3(对于Apache,将禁用SSL V2和V3)客户端(浏览器)不支持任何协议但SSL V3将无法与服务器连接HTTPS.

因此,客户端和服务器必须与TLS 1.1 1.2等进行通信

如果他们中的任何一个使用SSL V3而另一个不支持更低版本那么会发生什么?

没有与SSL的连接.

我见过很少有关于Firefox的更新,也许他们已经禁用了SSL V3,这是我们通常在选项中必须做的事情.这将强制所有连接到较低版本和TLS

但是禁用SSL V3真的是解决这个问题的方法吗?

解决方法

> TLS取代了SSL. TLS 1.0之后发布,是对SSL 3.0的更新.

TLS 1.2> TLS 1.1> TLS 1.0> SSL 3.0> SSL 2.0> SSL 1.0

> 3.0之前的SSL版本已经知道一段时间内存在严重的安全漏洞,现代客户端和服务器都禁用/不支持这些漏洞. SSL 3.0很快就会以同样的方式发展.

>在目前使用的协议中,“贵宾犬”对SSL 3.0的影响最为严重,因为无法缓解这种情况.对规范允许的一些TLS 1.0和1.1实现有一个similar attack – 确保您的软件是最新的.

现在,即使是现代客户和服务器,“Poodle”的风险也是因为客户实施了后备机制.并非所有服务器都支持最新版本,因此客户端将按照从大多数到最近的版本(TLS 1.2,TLS 1.1,TLS 1.0,SSL 3.0)的顺序尝试每个版本,直到找到服务器支持的版本.这在加密通信开始之前发生,因此即使服务器支持更高版本,中间人(MITM)攻击者也能够强制浏览器回退到旧版本.这称为协议降级攻击.

具体来说,在“Poodle”的情况下,只要客户端和服务器都支持SSL 3.0,MITM攻击者就可以强制使用该协议.

因此,当您禁用SSL 3.0时,这有两个影响:

>支持更高版本的客户端不能被欺骗回到易受攻击的版本(TLS Fallback SCSV是一种新的机制来防止协议降级攻击,但并非所有客户端和服务器都支持它).这就是您要禁用SSL 3.0的原因.绝大多数客户可能属于这一类,这是有益的.>完全不支持TLS的客户端(正如其他人所提到的,XP上的IE6几乎是唯一仍用于HTTPS的IE6)将无法通过加密连接进行连接.这可能是您的用户群的一小部分,并且不值得牺牲大多数最新的安全性以满足这一少数群体的需求.

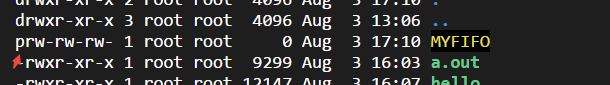

linux常用进程通信方式包括管道(pipe)、有名管道(FIFO)、...

linux常用进程通信方式包括管道(pipe)、有名管道(FIFO)、... Linux性能观测工具按类别可分为系统级别和进程级别,系统级别...

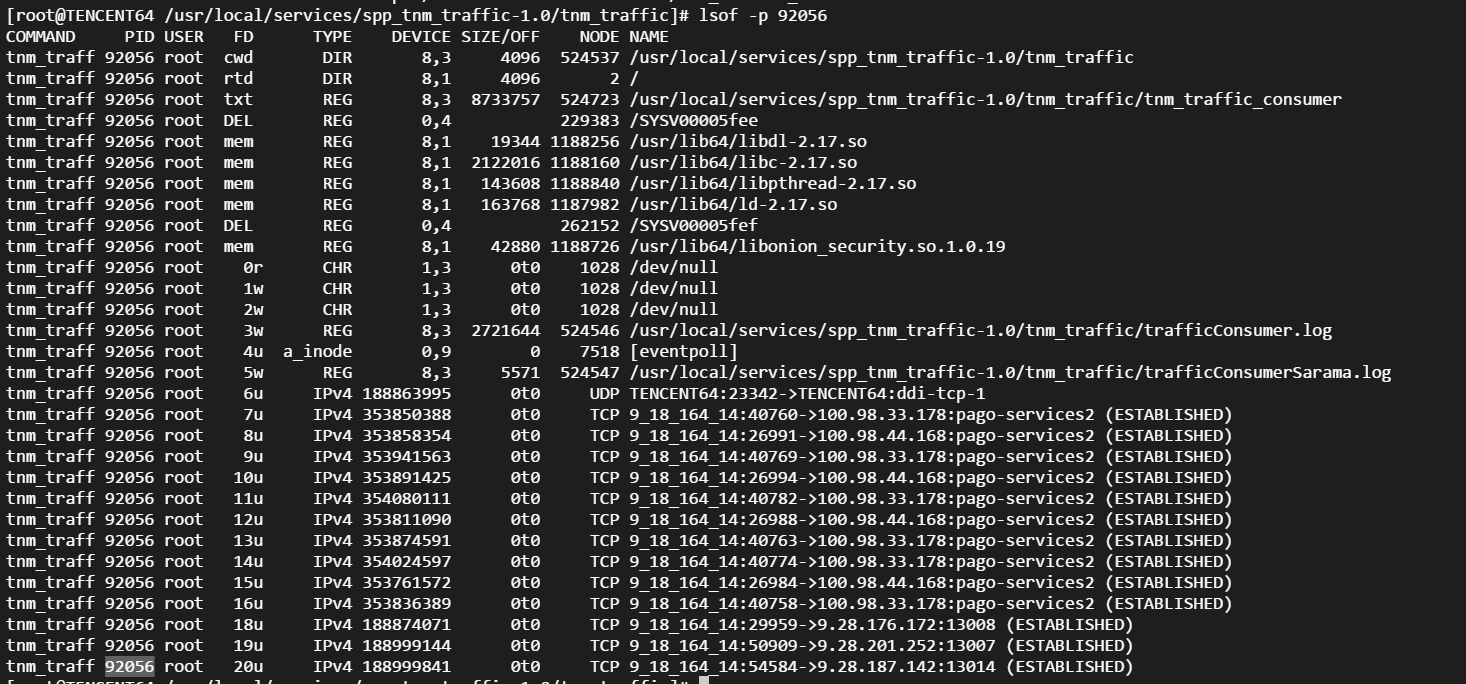

Linux性能观测工具按类别可分为系统级别和进程级别,系统级别... 本文包含作者工作中常用到的一些命令,用于诊断网络、磁盘占满...

本文包含作者工作中常用到的一些命令,用于诊断网络、磁盘占满... linux的平均负载表示运行态和就绪态及不可中断状态(正在io)的...

linux的平均负载表示运行态和就绪态及不可中断状态(正在io)的... CPU上下文频繁切换会导致系统性能下降,切换分为进程切换、线...

CPU上下文频繁切换会导致系统性能下降,切换分为进程切换、线...