我一直在做关于保护

linux web服务器的“广泛”研究.除了被认为是“基础”(删除未使用的服务,强化ssh,iptables等)之外,包括反rootkit(Tripwire)和反病毒(ClamAV)是明智的吗?这些对于Web服务器来说是否有点过分?我知道这是一个非常模糊的问题,但我对其他人的意见很好奇.

我未来的环境:

– ubuntu 10.04

– fail2ban

– nginx 0.8.x

– php 5.3.x(suhosin,apc,memcached)

– mongodb 1.6.x

可能的应用:

– 网页服务

– 用户上传的网络应用程序(图片,pdf等)

– 典型的网站(表格等)

如果您有任何其他提示,请随时添加!

谢谢

解决方法

对于面向公众的服务器,我会说安装像tripwire这样的东西并不过分.

ClamAV是另一回事.如果您的访问者将通过上传到您的网站并从您的网站下载来共享文件,我会考虑设置该功能. PDF可以包含漏洞利用.

在面向公众的服务器上,我有SSH不允许密码验证,只有公钥验证.如果只能从内部局域网进行SSH,那么您可以放松一下.

在可能的情况下,我将服务器放在DMZ上,以便它不能发起与内部LAN上任何其他计算机的连接.

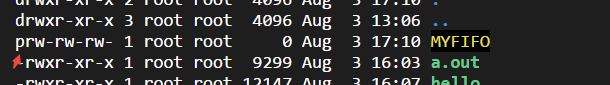

linux常用进程通信方式包括管道(pipe)、有名管道(FIFO)、...

linux常用进程通信方式包括管道(pipe)、有名管道(FIFO)、... Linux性能观测工具按类别可分为系统级别和进程级别,系统级别...

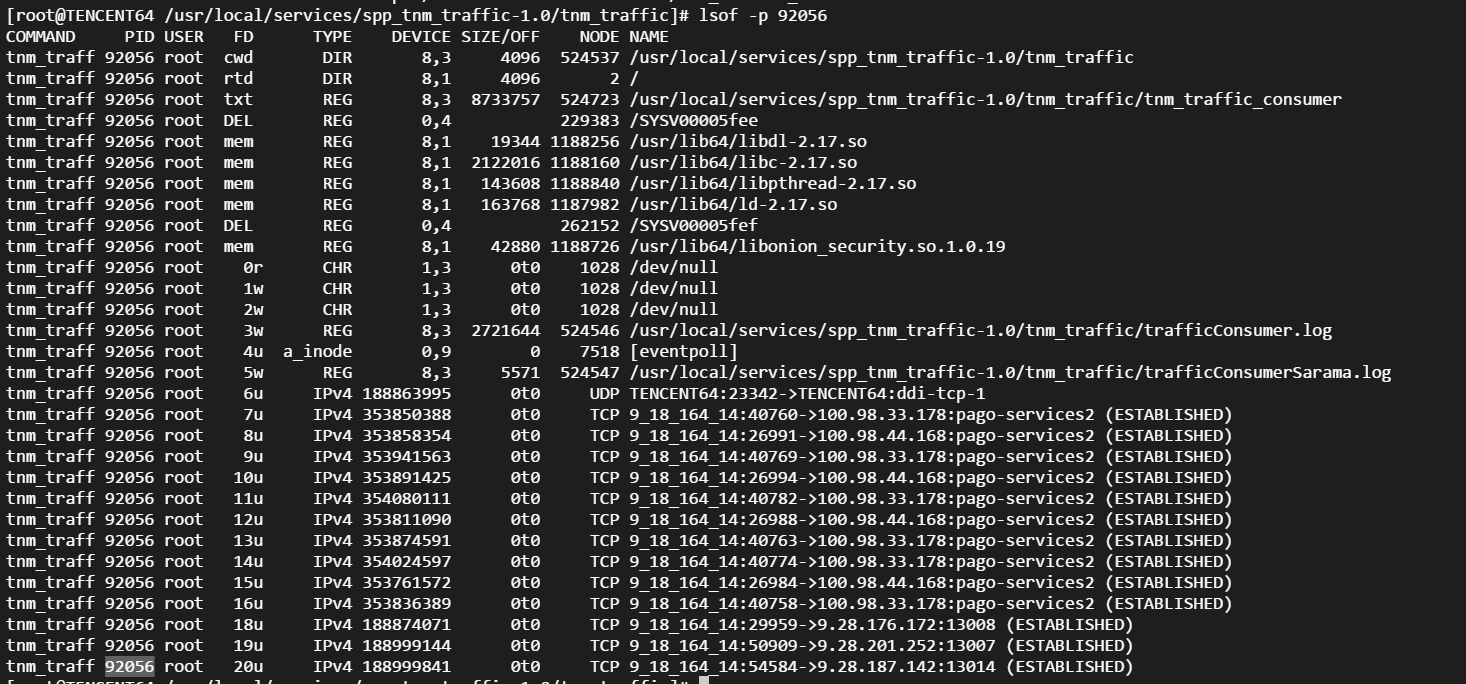

Linux性能观测工具按类别可分为系统级别和进程级别,系统级别... 本文包含作者工作中常用到的一些命令,用于诊断网络、磁盘占满...

本文包含作者工作中常用到的一些命令,用于诊断网络、磁盘占满... linux的平均负载表示运行态和就绪态及不可中断状态(正在io)的...

linux的平均负载表示运行态和就绪态及不可中断状态(正在io)的... CPU上下文频繁切换会导致系统性能下降,切换分为进程切换、线...

CPU上下文频繁切换会导致系统性能下降,切换分为进程切换、线...