我创建了一个在配置中设置为特权15的测试用户:

username test password **************** encrypted privilege 15

当我登录ASA 5510时,根据sh curpriv,我享有特权1:

login as: test test@192.168.1.253's password: Type help or '?' for a list of available commands. asa> sh curpriv Username : test Current privilege level : 1 Current Mode/s : P_UNPR

即使我知道我有正确的启用密码,尝试启用也会失败:

asa> en Password: ************************* Password: ************************* Password: ************************* Access denied.

从无特权登录让我享有特权15,我可以随心所欲:

asa> login Username : test Pasword: ************************* asa> sh curpriv Current privilege level : 15 Current Mode/s : P_PRIV asa>

我唯一可以跟踪的是我在移除我们不再需要的VPN用户时所做的配置更改.

登录Cisco ASA 5510时,为什么要从权限级别1开始?

解决方法

截至2011.11.28,接受的答案虽然在某些情况下是正确的,但在其他情况下并不准确.

ASA使用的模型与传统的IOS路由器略有不同,而且这种模式存在一些混乱.第二部分是是否配置了aaa身份验证启用控制台LOCAL.

方案1 – 启用未配置的身份验证

相关的ASA配置

enable password enablepass1 aaa authentication ssh console LOCAL username user1 password pass1 privilege 15

结果

login as: user1 user1@ASA's password: pass1 ASA> enable Password: enablepass1 ASA#

如果未配置启用身份验证,则具有权限15的用户必须仍使用启用密码才能进入特权执行模式(如果通过启用进入特权执行模式).

方案2 – 启用身份验证未配置但使用登录

相关的ASA配置

enable password enablepass1 aaa authentication ssh console LOCAL username user1 password pass1 privilege 15

结果

login as: user1 user1@ASA's password: pass1 ASA> login Username: user1 Password: pass1 ASA#

如果未配置启用身份验证,则具有权限15的用户可以使用login命令进入特权执行模式,而无需知道或使用启用密码.

方案3 – 启用已配置的身份验证

相关的ASA配置

enable password enablepass1 aaa authentication ssh console LOCAL aaa authentication enable console LOCAL username user1 password pass1 privilege 15

结果

login as: user1 user1@ASA's password: pass1 ASA> enable Password: enablepass1 Password: pass1 ASA#

如果配置了enable authentication,则具有权限15的用户可以使用login或enable来访问特权exec模式.如果使用enable,则所需的密码将是用户密码,而不是启用密码.

当我们远离最新的 iOS 16 更新版本时,我们听到了困扰 Apple...

当我们远离最新的 iOS 16 更新版本时,我们听到了困扰 Apple... 欧版/美版 特别说一下,美版选错了 可能会永久丧失4G,不过只...

欧版/美版 特别说一下,美版选错了 可能会永久丧失4G,不过只... 一般在接外包的时候, 通常第三方需要安装你的app进行测...

一般在接外包的时候, 通常第三方需要安装你的app进行测... 前言为了让更多的人永远记住12月13日,各大厂都在这一天将应...

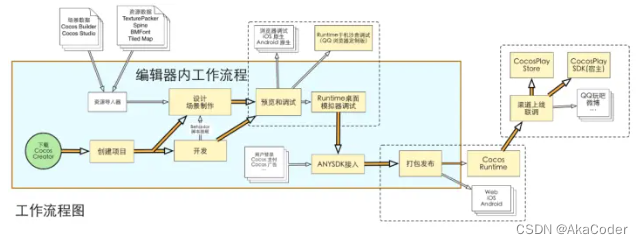

前言为了让更多的人永远记住12月13日,各大厂都在这一天将应... Cocos creator介绍和入门

Cocos creator介绍和入门 vue3.0 axios封装

vue3.0 axios封装