问题描述

用户通过okta登录到我们的AWS账户。因此,当我检查时,IAM下没有用户。 我需要检查某个用户是否有权访问AWS中的资源。我只收到用户的电子邮件,然后需要检查该用户是否有权访问该资源。

使用aws API有什么办法吗?

从云踪迹中,我得到了一个用户的信息。

arn:aws:sts::xxxxxx:assumed-role/<Group Name>/abcd.xyz@email.com

试图使用IAM api进行查询,但它不接受电子邮件abcd.xyz@email.com作为有效的用户名。

解决方法

暂无找到可以解决该程序问题的有效方法,小编努力寻找整理中!

如果你已经找到好的解决方法,欢迎将解决方案带上本链接一起发送给小编。

小编邮箱:dio#foxmail.com (将#修改为@)

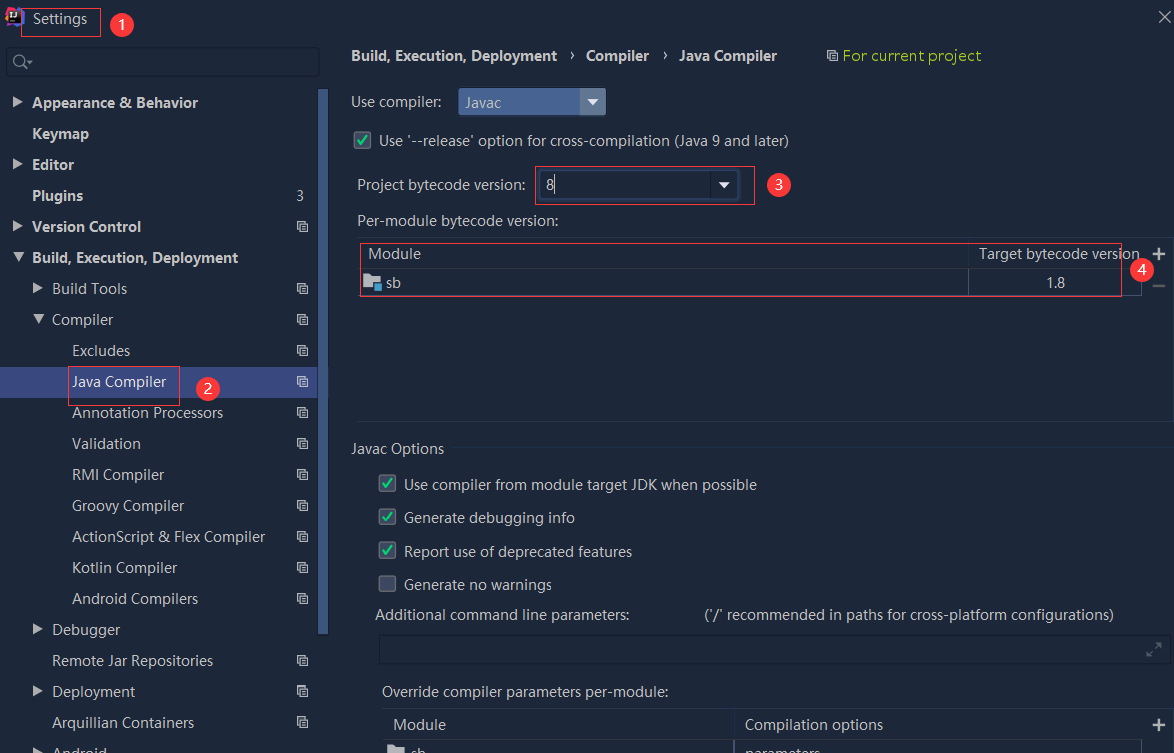

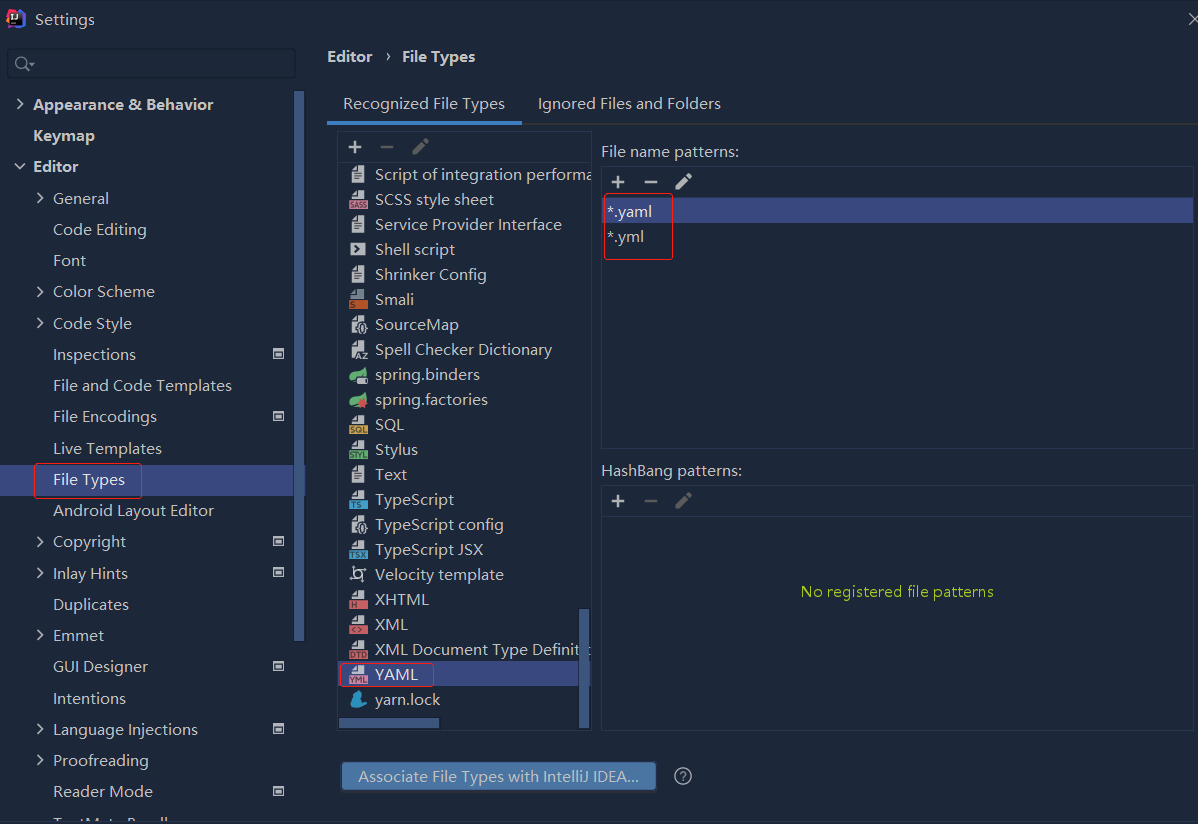

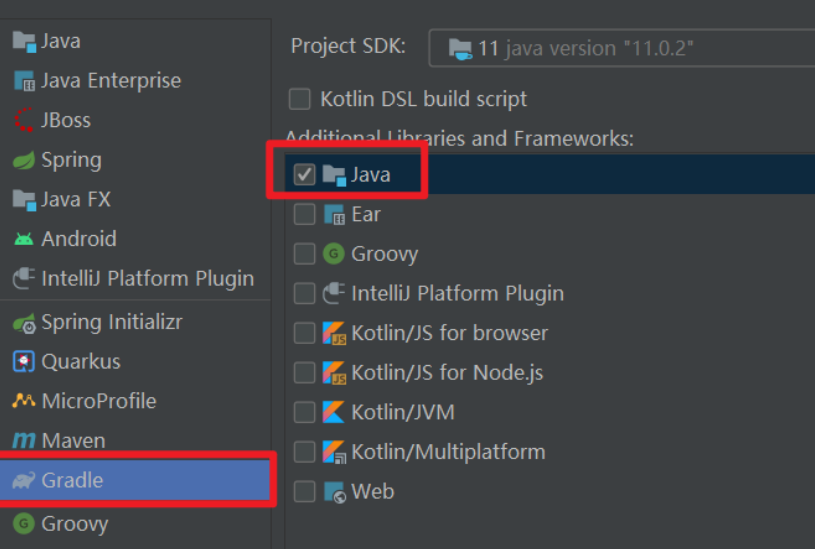

依赖报错 idea导入项目后依赖报错,解决方案:https://blog....

依赖报错 idea导入项目后依赖报错,解决方案:https://blog....

错误1:gradle项目控制台输出为乱码 # 解决方案:https://bl...

错误1:gradle项目控制台输出为乱码 # 解决方案:https://bl...