问题描述

我有一个Micronaut微服务,它通过JsonWebTokens(JWT)from this guide处理身份验证。

现在,我想扩展这段代码。我的应用程序中的用户具有一些额外的属性,例如电子邮件,地址,teamId等。我在数据库中拥有所有用户。

我怎么知道在后端控制器方法中哪个用户对应于客户端发送的JWT?

该指南包含Micronaut REST控制器的以下示例代码:

@Secured(SecurityRule.IS_AUTHENTICATED)

@Controller

public class HomeController {

@Produces(MediaType.TEXT_PLAIN)

@Get

public String index(Principal principal) {

return principal.getName();

}

}

我知道我可以得到委托人的名字,即。 HttpRequest中的用户名。但是如何获得其他属性?

(也许我对JWT有点误解了?)

- 这些JWT是“索赔”吗?

- 我需要从数据库表中按用户名加载相应的用户吗?

- 如何验证发送的用户名确实有效?

修改:详细描述我的用例:

我的用例的安全要求

- 请勿向客户公开有效信息

- 验证客户端(移动应用程序)通过REST发送的所有内容

身份验证流程

带有JWT的默认oauth2流:

前提条件:用户已经注册。后端已知用户名,哈希(密码)和其他属性(电子邮件,地址,teamId,..)。

- 客户端将用户名和密码发布到/ login端点

- 客户端收到JWT作为回报,并用服务器机密签名

- 在以后的每个请求中,客户端都会将此JWT作为承载发送到Http标头中。

- 后端验证JWT

问题

- 如何验证JWT是否有效?

- 我应该如何以及在哪个位置上获取该用户的其他信息(其他属性)。我应该使用什么ID来获取此信息。解码的JWT中的“子”或“名称”?

解决方法

提供JWT时,如何在micronaut后端加载“用户”?

在您打算将某种User对象加载到数据库并在控制器中访问它时,我正在读这篇文章。

如果是这种情况,则需要挂接到创建身份验证实例的位置以读取令牌的“子”(用户名),然后从数据库中加载它。

如何使用更多详细信息扩展身份验证属性?

默认情况下,JWT身份验证是使用JwtAuthenticationFactory创建的,更具体的默认实现是DefaultJwtAuthenticationFactory。如果您打算加载更多声明,则可以通过替换它并创建扩展的JWTClaimsSet或您自己的Authentication接口实现来实现。

如何访问jwt声明?

您需要检查SecurityService -> getAuthentication() ->getAttributes(),它会返回一个安全属性映射,这些安全属性表示您的令牌序列化为映射。

如何验证JWT是否有效?

有一个基本的验证规则,用于检查令牌是否过期并正确签名,其余所有验证(尤其是针对自定义声明的验证)以及再次验证第三方资源都必须由您自己完成。

如果您打算验证您的自定义声明,那么我已经在此范围内开源了一个项目,请看看。

https://github.com/traycho/micronaut-security-attributes

如何在发行过程中扩展具有额外声明的现有令牌?

需要创建扩展JWTClaimsSetGenerator

@Singleton

@Replaces(JWTClaimsSetGenerator)

class CustomJWTClaimsSetGenerator extends JWTClaimsSetGenerator {

CustomJWTClaimsSetGenerator(TokenConfiguration tokenConfiguration,@Nullable JwtIdGenerator jwtIdGenerator,@Nullable ClaimsAudienceProvider claimsAudienceProvider) {

super(tokenConfiguration,jwtIdGenerator,claimsAudienceProvider)

}

protected void populateWithUserDetails(JWTClaimsSet.Builder builder,UserDetails userDetails) {

super.populateWithUserDetails(builder,userDetails)

// You your custom claims here

builder.claim('email',userDetails.getAttributes().get("email"));

}

}

我找到了解决方案。 UserDetails.attributes被序列化到JWT中。而且可以在我的CustomAuthenticationProvider类中轻松设置它们:

@Singleton

@Slf4j

public class CustomAuthenticationProvider implements AuthenticationProvider {

@Override

public Publisher<AuthenticationResponse> authenticate(

@Nullable HttpRequest<?> httpRequest,AuthenticationRequest<?,?> authenticationRequest)

{

// ... autenticate the request here ...

// eg. via BasicAuth or Oauth 2.0 OneTimeToken

// then if valid:

return Flowable.create(emitter -> {

UserDetails userDetails = new UserDetails("sherlock",Collections.emptyList(),"sherlock@micronaut.example");

// These attributes will be serialized as custom claims in the JWT

Map attrs = CollectionUtils.mapOf("email",email,"teamId",teamId)

userDetails.setAttributes(attrs);

emitter.onNext(userDetails);

emitter.onComplete();

},BackpressureStrategy.ERROR);

}

}

在后端验证JWT时还有更多陷阱

Micronaut中的JWT必须包含一个“子”声明。 JWT规范不要求这样做,但Micronaut要求。 “ sub”声明的值将成为创建的UserDetails对象的用户名。

如果要在后端验证JWT时将其他属性加载到这些UserDetails中,则可以通过实现TokenValidator来实现。但是(另一个pitfal)则必须将其ORDER设置为大于micronaut的JwtTokenValidator的值。您的订单必须大于0,否则您的TokenValidator 根本不会被调用。

如何访问jwt声明?

如果要从其余处理程序访问它们,只需在处理方法中添加io.micronaut.security.authentication.Authentication作为附加参数。例子

@Get("/{fooId}")

@Secured(SecurityRule.IS_AUTHENTICATED)

public HttpResponse<Foo> getFoo(long fooId,Authentication authentication) {

...

}

设置时间 控制面板

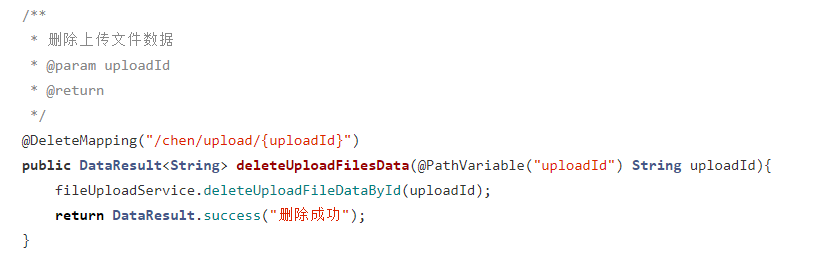

设置时间 控制面板 错误1:Request method ‘DELETE‘ not supported 错误还原:...

错误1:Request method ‘DELETE‘ not supported 错误还原:...