问题描述

我需要使用生物特征识别技术将某些秘密安全地存储在我的应用程序中。我想使用BiometricPrompt来获取CryptoObject,该CryptoObject将用于加密和解密此秘密(例如,如此处所述:https://medium.com/androiddevelopers/using-biometricprompt-with-cryptoobject-how-and-why-aace500ccdb7)。

val promptCrypto = BiometricPrompt.CryptoObject(cipher)

biometricPrompt.authenticate(promptInfo,promptCrypto)

但是此机制中是否存在任何已知漏洞?是否可以在不使用生物特征的情况下(例如在有根设备上)获得此CryptoObject?它在所有设备上都安全还是有区别?

感谢您的回复。

解决方法

您的主题问题

Android:CryptoObject和BiometricPrompt安全性。有可能被黑客入侵吗?

如果它是软件,则有可能被黑客入侵。这只是时间,知识和精力的问题。

但是此机制中是否存在任何已知漏洞?是否可以在不使用生物特征识别的情况下(例如在有根设备上)获得此CryptoObject?

不是我知道,但我不是逆向工程专家,只是一个足够了解情况的人,可以告诉您攻击者无需绕过此安全机制即可从移动应用程序中提取秘密。

只要继续阅读以了解它的可能性...

移动应用中的秘密是公开的

我需要使用生物特征识别技术将某些秘密安全地存储在我的应用程序中。我想使用BiometricPrompt来获取CryptoObject,该CryptoObject将用于加密和解密此秘密。

使用CryptoObject和BiometricPrompt将安全地加密秘密,并使用Android Hardware-backed Keystore已知的下划线机制将其存储:

片上系统(SoC)中受信任执行环境的可用性为Android设备提供了向Android OS,平台服务甚至第三方应用程序提供硬件支持的强大安全服务的机会。

虽然这可能很难破解,但聪明的攻击者不会浪费时间尝试破坏它,而是会下载您的移动应用二进制文件,对其进行一些静态分析以找到代码中的功能在机密解密后使用该机密,然后使用检测框架在运行时连接到此功能,并将机密提取到他控制的命令和控制服务器,然后他将可以使用提取的机密从该服务器控制攻击。如果机密仅限于移动应用程序的当前用户,则此类攻击的范围将受到限制。

Frida是最受欢迎的检测框架之一:

将您自己的脚本注入黑盒进程。挂钩任何功能,监视加密API或跟踪私有应用程序代码,不需要任何源代码。编辑,点击保存,立即查看结果。全部没有编译步骤或程序重新启动。

这里的底线是,无论您如何安全地将秘密存储在移动应用程序中,从发布移动应用程序那一刻起,这些秘密就必须被视为公开。

委派对第三方服务和API的访问权限

我经常看到直接从移动应用程序中访问第三方API,因此移动应用程序需要具有秘密才能访问它们。

这种方法的问题在于,一旦您不能保证攻击者不会窃取您的秘密,那么您可能只知道当您对该服务的账单使用率达到最高水平时,这些秘密就已经受到破坏。最糟糕的是,您可能只有在意识到自己遭受了数据泄露之后才发现机密已被泄露,但是现在您的企业声誉受到严重影响或无法修复,更不用说企业可能遭受的巨额罚款了。由于违反法律而需要付款,例如欧洲的GDPR。

因此,我的建议是始终委派一个后端,以控制对第三方服务/ API的访问,您可以在我的文章中了解更多信息。 Using a Reverse Proxy to Protect Third Party APIs:

在本文中,您将开始学习什么是第三方API,以及为什么不应该直接从移动应用程序内部访问它们。接下来,您将了解什么是反向代理,然后了解何时以及为什么应使用它来保护对移动应用程序中使用的第三方API的访问。

现在您可能会说您仍然需要密码才能访问此反向代理,这是事实,但是现在您仅在移动应用程序中包含一个密码,即可完全控制整个后端,您可以在其中申请您认为适合监控,遏制或完全阻止滥用的所有防御措施。因此,您的第三方服务/ API中不会再出现意外的账单,因为现在可以通过您控制的后端访问这些账单。

最重要的是,移动应用程序只能与您控制的后端进行通信,并且对第三方API服务的任何访问都必须由您控制的同一后端完成。通过这种方式,您可以将攻击面限制在一个地方,在那里您将采用防御所需要保护的多层防御系统。

可能的方案来保护您的后端

我在上面提到,您可以应用自己认为合适的防御措施,建议您阅读我对问题{em>如何为移动应用程序保护API REST的问题this answer,,尤其是保护API服务器和可能的更好解决方案部分,以了解您的一些选择。

您想走多远吗?

在回答安全问题时,我总是喜欢引用OWASP基金会的出色工作。

对于APIS

OWASP API安全项目旨在通过强调不安全API中的潜在风险并说明如何减轻这些风险来为软件开发人员和安全评估人员提供价值。为了实现此目标,OWASP API安全项目将创建和维护“十大API安全风险”文档,以及用于创建或评估API的最佳实践的文档门户。

对于移动应用

OWASP Mobile Security Project - Top 10 risks

OWASP移动安全项目是一个集中式资源,旨在为开发人员和安全团队提供构建和维护安全移动应用程序所需的资源。通过该项目,我们的目标是对移动安全风险进行分类并提供开发控制措施,以减少其影响或被利用的可能性。

OWASP - Mobile Security Testing Guide:

移动安全测试指南(MSTG)是用于移动应用安全开发,测试和逆向工程的综合手册。

设置时间 控制面板

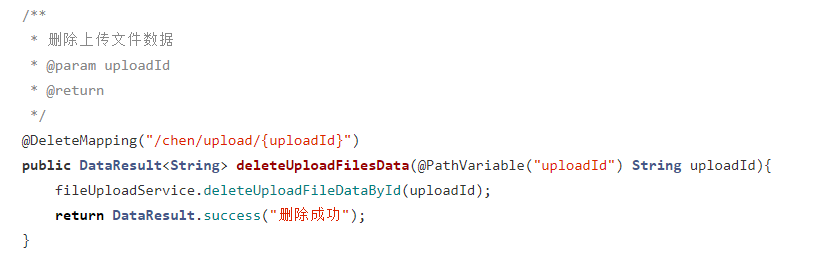

设置时间 控制面板 错误1:Request method ‘DELETE‘ not supported 错误还原:...

错误1:Request method ‘DELETE‘ not supported 错误还原:...