问题描述

||

我正在编写一个由PHP和MySQL(将在WAMP服务器上运行)驱动的动态站点。我当前的担忧是关于网站的安全性,我有几个问题。昨天我对此有个疑问,得到了很多帮助!到目前为止,非常感谢大家!但是,由于某种原因,SO阻止了我编辑该帖子,因此我不得不重新制作一个...

1)我正在为该网站编写一个管理门户,以便它的所有者可以在网站上(通过使用HTTPS的登录HTML页面)以一种简单,用户友好的方式操作MySQL数据库。门户中的每个页面也将使用HTTPS。我在这里对安全性的关注是登录过程,该过程由登录页面和PHP登录脚本组成,然后在登录后在实际门户网站内的页面上对会话进行身份验证。首先,收集用户登录信息:

<form method=\"post\" action=\"admin/login.php\">

<table align=\"center\">

<tr><th>Admin Login Form</th></tr>

<tr><td>Name</td><td><input type=\"text\" name=\"Name\" size=\"30\" onKeyPress=\"return aJSFunctionToStopEnterKeyFromWorking(event)\"></td></tr>

<tr><td>Password</td><td><input type=\"password\" name=\"Password\" size=\"30\" onKeyPress=\"return aJSFunctionToStopEnterKeyFromWorking(event)\"></td></tr>

<tr><td></td><td><input type=\"reset\" value=\"Clear Form\"> <input type=\"submit\" value=\"Login\"></td></tr>

</table>

</form>

<?php

$inputusername = $_POST[\'Name\'];

$inputpassword = $_POST[\'Password\'];

$username = \"a username that is not obvious\";

$password = \"a password that is at least 10 characters long\";

if($username == $inputusername && $password == $inputpassword) {

session_start();

$_SESSION[\'valid\'] = TRUE;

$_SESSION[\'IP\'] = $_SERVER[\"REMOTE_ADDR\"];

$_SESSION[\'agent\'] = $_SERVER[\'HTTP_USER_AGENT\'];

header(\'Location: portal.php\');

exit;

}

else {echo \"<center>Invalid username or password<br><a href=\'../admin.html\'>Try Again</a></center>\"; exit;}

?>

<?php

session_start();

if(!$_SESSION[\'valid\']) {header(\'Location: ../admin.html\'); exit;}

if($_SESSION[\'IP\'] != $_SERVER[\"REMOTE_ADDR\"]) {header(\'Location: ../admin.html\'); exit;}

if($_SESSION[\'agent\'] != $_SERVER[\'HTTP_USER_AGENT\']) {header(\'Location: ../admin.html\'); exit;}

?>

<?php include(\'session-authentication-script.php\'); ?>

*Actual page goes here*

<?php

include(\'session-authentication-script.php\');

$_SESSION[\'valid\'] = FALSE;

session_destroy();

header(\'Location: ../admin.html\');

exit;

?>

<form name=\"Order\" method=\"post\" action=\"incl/email_Order.php\">

<table>

<tr><td>Name</td><td><input type=\"text\" name=\"Name\" size=\"30\" onKeyPress=\"return aJSFunctionToStopEnterKeyFromWorking(event)\" ></td></tr>

*gather up a bunch more form data in the same fashion*

<tr><td></td><td><input type=\"reset\" value=\"Clear Form\"> <input type=\"submit\" value=\"Submit Order\" ></td></tr></table>

$to = \"sales@company.com\";

$subject = \"Online Order\";

$message = \"Name: \" . $_REQUEST[\'Name\'] . \"\\r\\n\" .

*and here is a bunch of other stuff being concatenated to $message in the same fashion*

$headers = \'From: sales@company.com\' . \"\\r\\n\" .

\'Reply-To: \' . $_REQUEST[\'Email\'] . \"\\r\\n\";

if(mail($to,$subject,$message,$headers)) {print \"Thank you for your order!\";}

else {print \"We encountered an error sending your order. Please attempt again.\";}

exit;

解决方法

2)

echo \"Requested article: \".$_GET[\'id\'];

\'<script src=\"bad_script_from_bad_server.js\"></script>\'

echo \"Requested article: \".filter_input ( INPUT_GET,\'id\',FILTER_VALIDATE_INT);

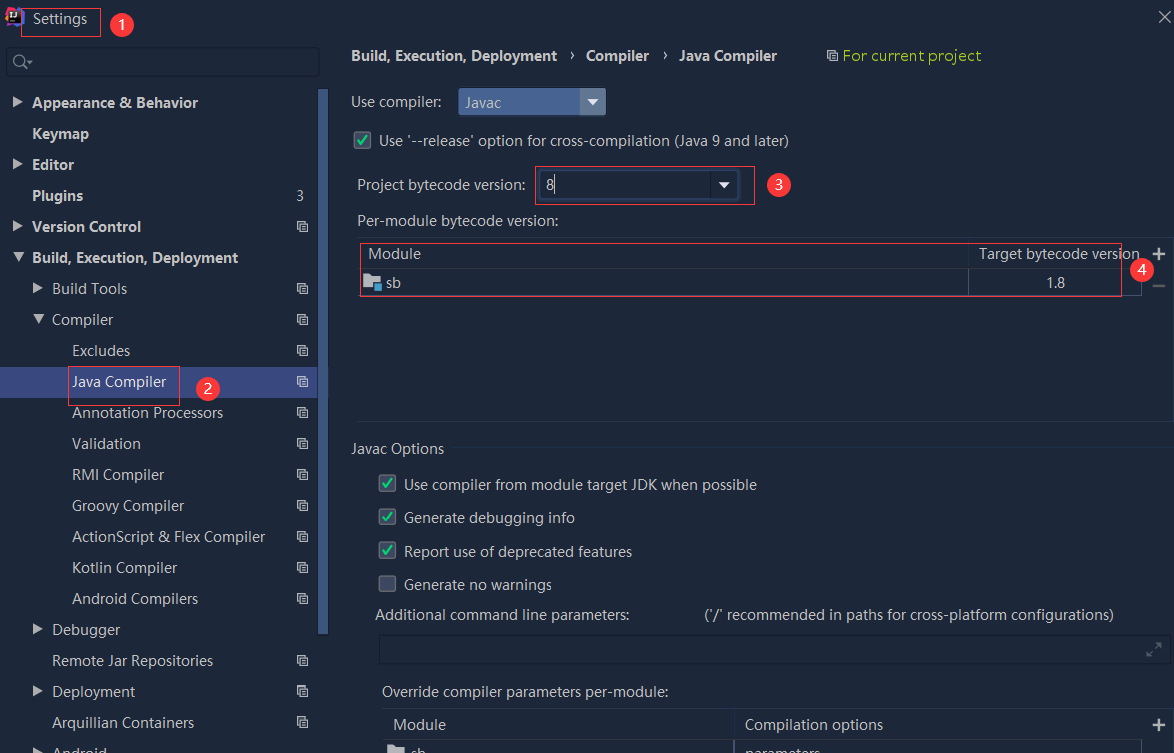

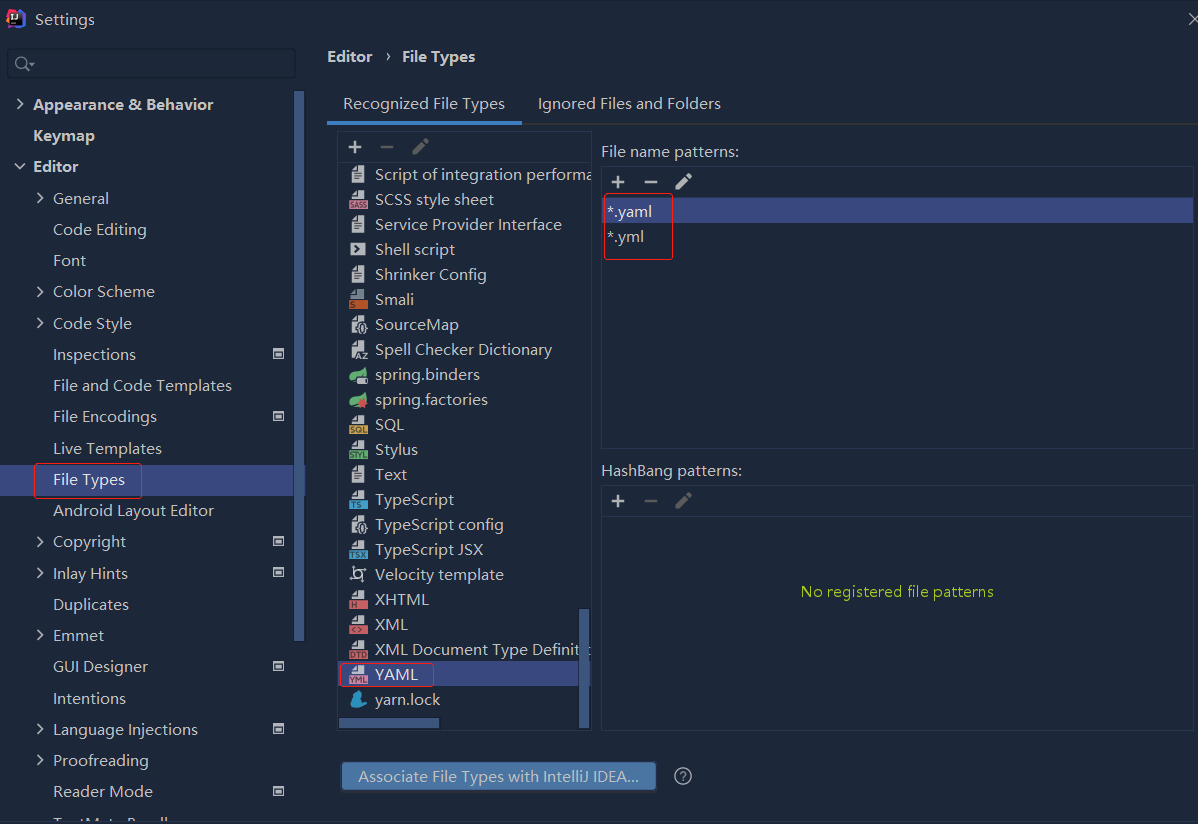

依赖报错 idea导入项目后依赖报错,解决方案:https://blog....

依赖报错 idea导入项目后依赖报错,解决方案:https://blog....

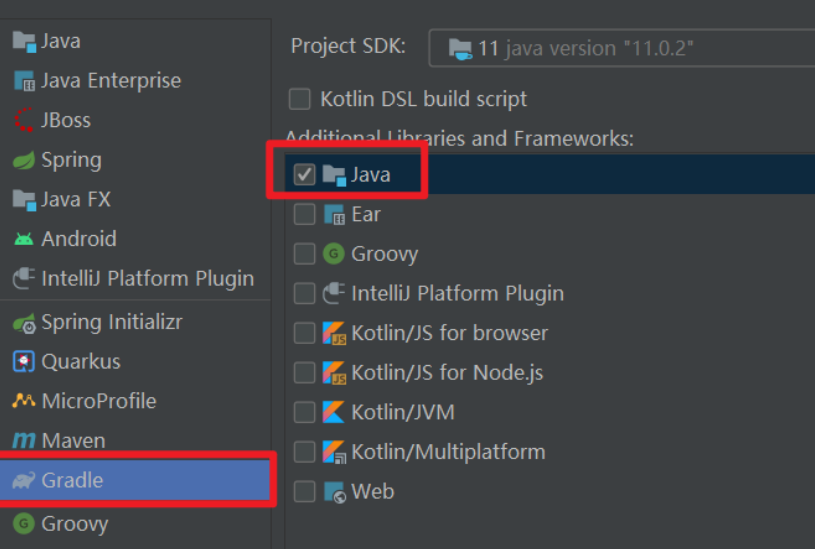

错误1:gradle项目控制台输出为乱码 # 解决方案:https://bl...

错误1:gradle项目控制台输出为乱码 # 解决方案:https://bl...